LastPass ha sido pirateado por segunda vez en tres meses. Es utilizado por más de 30 millones de personas en todo el mundo. El administrador de contraseñas LastPass ha reconocido que los piratas informáticos robaron copias cifradas de las contraseñas de los usuarios y otros datos confidenciales, incluidas las direcciones de facturación, los números de teléfono y las direcciones IP de los usuarios. Al principio, el sistema fue pirateado en agosto, a fines de noviembre; a principios de diciembre, apareció información sobre los datos robados y ahora el blog de la compañía ha publicado detalles.

El administrador de contraseñas LastPass ha sido pirateado, lo que resultó ser muy exitoso para los propios piratas informáticos, lograron acceder a los datos del usuario, pero aún no se sabe qué exactamente. Es probable que ahora tengan acceso a las contraseñas que los usuarios del servicio almacenan en sus perfiles.

La información sobre el hackeo de LastPass y el compromiso de los datos de los usuarios también fue confirmada por los propios representantes del servicio. Sin embargo, ocultan cuidadosamente tanto el alcance de la filtración como la naturaleza de la información que terminó en manos de los atacantes, por lo que por ahora todos los usuarios de LastPass sin excepción, que son millones de personas en todo el mundo, están en riesgo. Según el portal EarthWeb, a octubre de 2022, la base de usuarios de LastPass ascendía a 33 millones de personas.

Cuando se publicó el material, los representantes de LastPass no confirmaron, pero no negaron, la filtración de las contraseñas de los usuarios ubicadas en su almacenamiento personal en línea. Sin embargo, existe el riesgo de tal resultado de un ataque de piratas informáticos. Además, teniendo en cuenta que LastPass ha permitido filtrar contraseñas más de una vez en sus 14 años de existencia, el riesgo en este caso es alto.

¿Qué debo hacer?

Lo primero que deben hacer los usuarios es ver qué contraseñas están almacenadas en la nube y cambiarlas lo más rápido posible antes de que los atacantes las alcancen. Muchas personas, por ejemplo, guardan contraseñas de un banco de Internet o correo electrónico corporativo en dichos administradores.

El segundo paso es encontrar, si no un reemplazo para LastPass, al menos un administrador de contraseñas de respaldo de entre los que funcionan sin conexión. Dichos programas almacenan la base de datos de contraseñas directamente en el dispositivo del usuario (a menudo en forma encriptada), lo que reduce significativamente el riesgo de que se filtre su contenido.

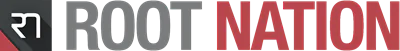

Los administradores de contraseñas permiten a los usuarios almacenar sus nombres de usuario y contraseñas en diferentes sitios en un solo lugar; se puede acceder a ellos al tener una contraseña maestra creada por el propio usuario. Last Pass no almacena ni dispone de la contraseña maestra. Otros datos cifrados solo se pueden recuperar mediante una «clave de cifrado única obtenida de la contraseña maestra del usuario». Sin embargo, la empresa advirtió a los clientes que podrían convertirse en víctimas de ingeniería social, phishing y otros métodos para obtener información. Además, los piratas informáticos pueden utilizar un ataque de fuerza bruta para obtener la contraseña maestra y descifrar otros datos ubicados en el almacenamiento cifrado. Sin embargo, LastPass afirma que los atacantes tardarán «millones de años» en adivinar una contraseña utilizando técnicas de piratería disponibles públicamente.

La compañía dijo que la compañía Mandiant, que se dedica a brindar seguridad cibernética, está investigando el incidente y que LastPass está reconstruyendo completamente todo el entorno de trabajo; esto indica indirectamente que los piratas informáticos obtuvieron fragmentos significativos de código y otros datos.

LastPass también dijo que la investigación está en curso y que la compañía ha notificado a las fuerzas del orden y a los reguladores relevantes sobre el incidente. Ella misma recomienda a los usuarios que la contraseña maestra no tenga menos de 12 caracteres, que cambien la configuración del estándar de generación de claves de la función de derivación de clave basada en contraseña (PBKDF2) y, por supuesto, que no usen la contraseña maestra en otros sitios. En el blog del servicio se dan recomendaciones actuales más detalladas.

Aquí te dejamos una lista de noticias que de seguro vas a querer leer: