Hameçonnage est un moyen très populaire de voler des données aux internautes, car il ne nécessite pas de gros coûts financiers et est un outil universel - plus social que technologique. Grâce à cela, un fraudeur ou un groupe d'individus similaires peut s'adapter rapidement à une nouvelle façon de travailler. De nos jours, les fraudeurs savent aussi beaucoup de choses et améliorent constamment leurs compétences.

Je suis sûr que la plupart d'entre vous ont entendu et rencontré le phishing, mais dans de nombreux cas, vous êtes passés à côté sans vous rendre compte de ce que c'est et à quel point c'est dangereux. Aujourd'hui, je vais essayer d'élargir vos connaissances et je vais vous dire à quel point le phishing est dangereux, comment le reconnaître et comment vous en protéger.

Qu'est-ce que l'hameçonnage ?

La définition la plus simple du phishing est qu'il s'agit d'une méthode de fraude dans laquelle les criminels, se faisant passer pour des représentants d'institutions fiables, exigent des données confidentielles, le plus souvent - des mots de passe pour accéder aux services bancaires électroniques, aux réseaux internes de l'entreprise, ainsi qu'aux numéros de carte de paiement et aux e-mails adresses.

Pour cela, les attaquants utilisent des programmes malveillants et essaient d'utiliser l'ingénierie sociale pour forcer les victimes à prendre certaines mesures qui les aideront à obtenir le résultat souhaité. Les attaques ciblant les utilisateurs ordinaires sont relativement simples, mais les cybercriminels utilisent de plus en plus des techniques de phishing plus sophistiquées qui nécessitent de collecter des informations sur les victimes pour les inciter à jouer selon leurs règles.

Comment fonctionne l'hameçonnage ?

Le phishing, que nous traitons habituellement, consiste à envoyer des e-mails ou des SMS spécialement conçus à des victimes potentielles. Ils contiennent des liens vers des sites Web malveillants où les internautes sont tenus de fournir des informations sensibles, qui sont généralement un identifiant et un mot de passe pour un site Web de banque électronique. Ce faisant, vous permettez aux fraudeurs de voler de l'argent sur vos comptes. Faire en sorte que la victime le fasse est le plus grand défi, de sorte que les cybercriminels proposent constamment de nouveaux stratagèmes pour mener à bien leurs plans. Récemment, la méthode de phishing la plus courante est le micropaiement.

Dans les messages malveillants, vous pouvez "découvrir" un ensemble de services suspendu, une enchère bloquée sur le site de l'offre, un écart dans le montant de la facture, des arriérés auprès de l'inspection des impôts ou du fournisseur d'énergie, ce qui aura des conséquences désagréables pour toi. Les fonds insuffisants peuvent être transférés via le site de paiement rapide lié dans le message. Cependant, il redirige vers un site qui ressemble de manière trompeuse à des sites populaires comme PayPal ou DotPay. Et les données qui y sont saisies vont aux criminels, ce qui leur permet d'entrer dans le compte de la victime dans le service de transaction et de transférer des fonds financiers sur leurs propres comptes.

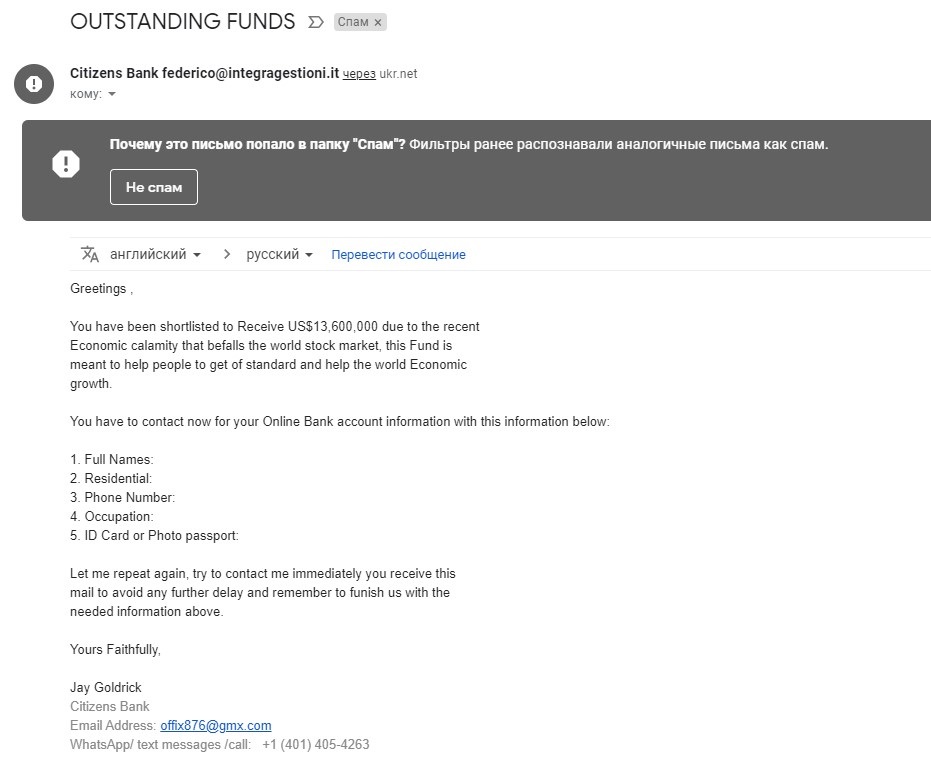

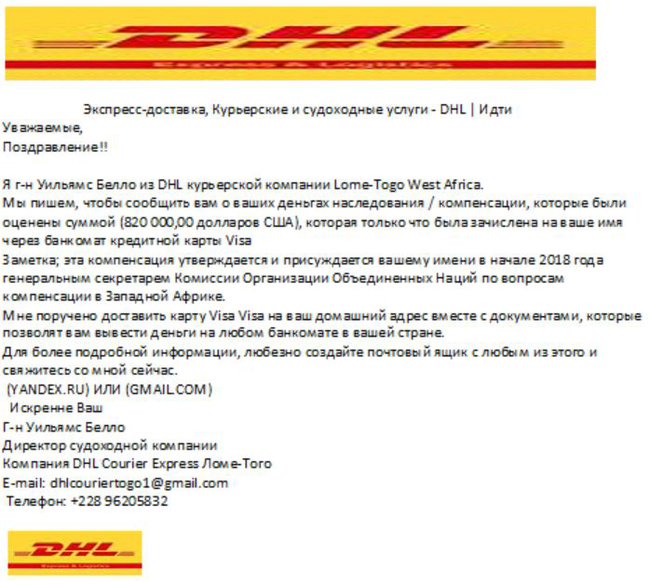

Comme vous pouvez le voir, ce mécanisme est très simple, mais le plus gros problème du fraudeur est d'amener la victime à fournir des données, nous sommes donc constamment confrontés à de nouvelles campagnes de phishing. Les cybercriminels ne menacent pas toujours de conséquences désagréables. Une méthode populaire consiste également à se faire connaître par le biais de publicités placées sur des sites Web et des réseaux sociaux avec des prix attractifs, avec la possibilité de gagner beaucoup d'argent rapidement ou même de recevoir un héritage d'un milliardaire kenyan, américain ou écossais (choisissez votre pays) aujourd'hui décédé. , qui est votre parent éloigné. Dans ce dernier cas, des images de personnalités célèbres (bien sûr, sans leur consentement) sont souvent utilisées pour convaincre de l'authenticité de l'arnaque.

Cependant, le phishing n'est pas seulement le vol de données personnelles des internautes ordinaires. Ainsi, les fraudeurs tentent de plus en plus de convaincre les employés de l'entreprise de leur fournir un identifiant et un mot de passe pour le réseau interne de l'entreprise ou d'installer des logiciels malveillants. Cela leur donnera un accès ouvert à la base de données de l'entreprise ou de l'organisation et conduira au vol de diverses informations.

Lisez aussi: 5 conseils simples : comment créer et gérer des mots de passe

Le phishing ciblé susmentionné est le plus souvent utilisé à des fins spécifiques. Cette méthode consiste dans le fait que les criminels choisissent une personne spécifique parmi le personnel de l'entreprise et concentrent leur attention sur lui, l'obligeant à jouer sur son terrain. Les comptables, secrétaires et employés qui ont accès à la base de données se trouvent dans une zone à risque particulière. Les criminels passent des mois à recueillir des informations sur cette personne et les utilisent pour rendre l'arnaque aussi crédible que possible. Parfois, les escrocs prétendent même être des superviseurs ou du personnel d'assistance, forçant l'utilisateur à installer des logiciels malveillants sur son PC. Ce type de phishing est plus difficile à décrypter car il est personnalisé, ce qui rend certainement plus difficile la recherche des attaquants.

Lisez aussi: Edward Snowden : qui est-il et que sait-on de lui ?

De plus en plus d'organisations sont confrontées à ce problème. La meilleure façon de minimiser une telle menace est encore de former et d'informer les employés afin qu'ils ne deviennent pas victimes de criminels sophistiqués. Actuellement, c'est la meilleure méthode de protection contre le phishing, car les programmes antivirus peuvent parfois détecter une pièce jointe malveillante dans un message électronique ou bloquer un faux site Web, mais ils ne le font pas dans tous les cas. Le bon sens et le principe de confiance limitée sont les meilleures armes dans la lutte contre la fraude.

Comment reconnaître les messages de phishing ?

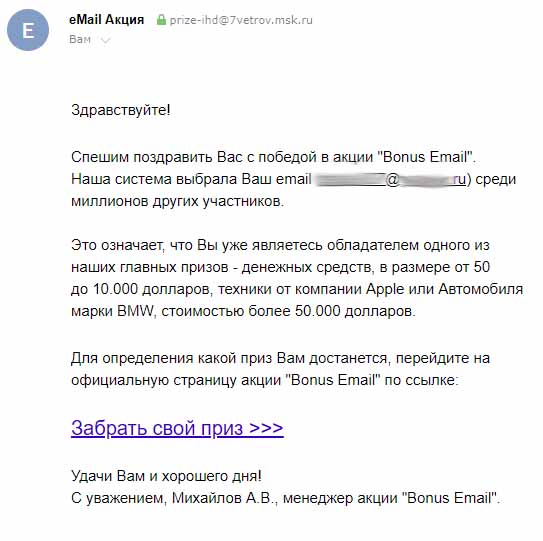

Il n'est pas toujours facile de prévoir les agissements des fraudeurs, mais si on ne se permet pas de se précipiter et d'aborder sereinement chaque message et surtout suspect, de vérifier ses plusieurs éléments, alors on a de grandes chances de ne pas être victime de phishing. Vous trouverez ci-dessous quelques exemples de messages malveillants. Ils listeront les principaux éléments des attaques de phishing qui devraient vous aider à les reconnaître.

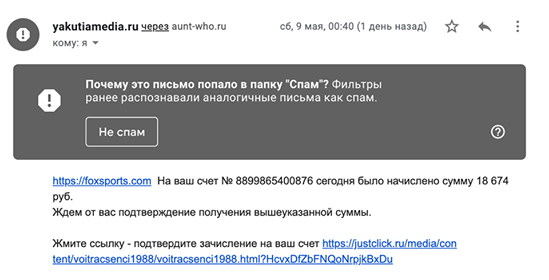

Faites attention à l'expéditeur du message

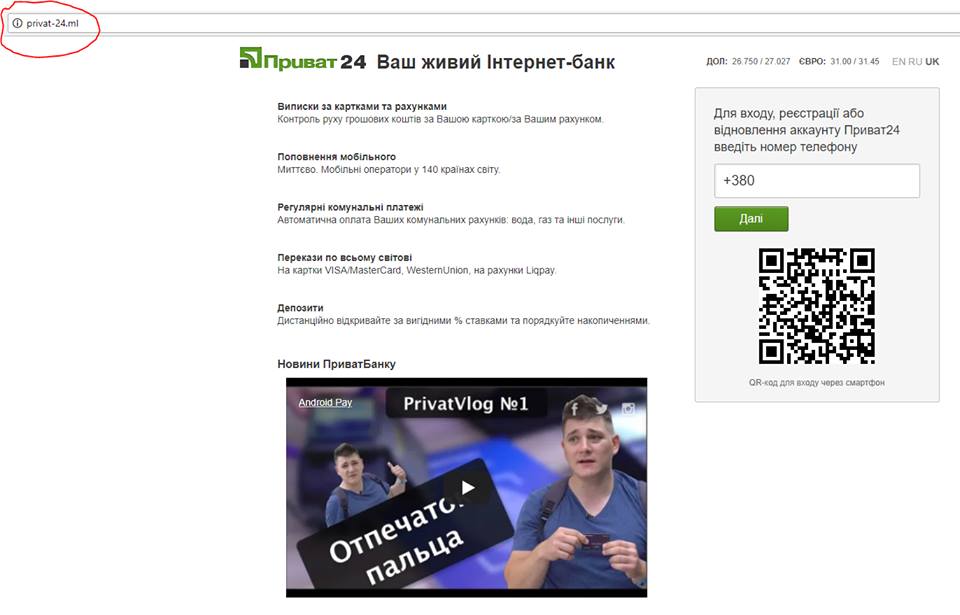

Dans la plupart des cas, les escrocs ne font aucun effort pour cacher l'adresse d'où proviennent les messages malveillants ou se font passer pour un fournisseur de services de confiance. L'exemple donné montre clairement que le champ "De" ne contient pas d'adresse du domaine de la banque, comme le prétendent les cybercriminels. Au lieu de cela, vous pouvez trouver le domaine *.com.ua ou *.org.ua au lieu de *.ua, qui est utilisé par les institutions financières opérant en Ukraine. Parfois, les fraudeurs sont plus rusés et utilisent des adresses similaires aux services dont ils se font passer pour eux, mais diffèrent de l'original par de petits détails, tels que le contenu de la lettre ou les annotations qui y sont associées.

Vérifiez l'adresse de la page liée

Une attention particulière doit être portée dans les messages électroniques aux adresses des pages auxquelles ils renvoient. Contrairement aux apparences, vous n'avez pas besoin de cliquer dessus pour voir où ils vous mènent. Survolez simplement le lien et attendez que votre navigateur ou votre programme de messagerie affiche l'URL cachée sous le texte. Une attention particulière doit être portée aux sites qui ne sont pas liés au service fourni.

Prends ton temps

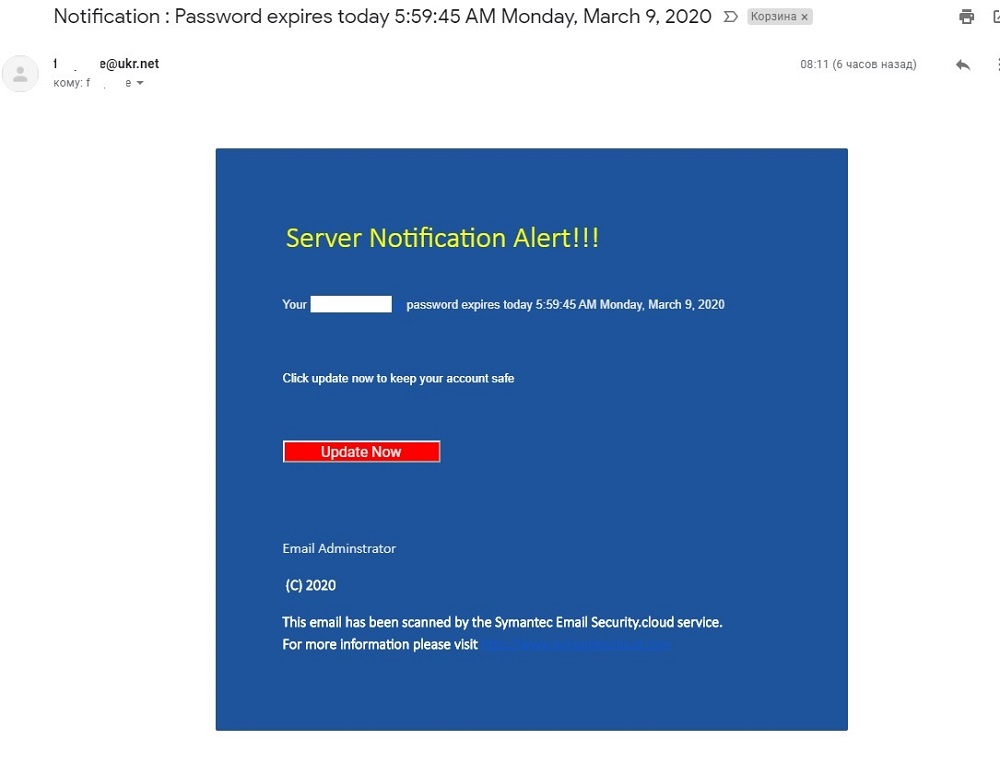

La hâte n'est jamais une bonne aide. Il en va de même pour l'analyse des messages reçus qui arrivent sur notre messagerie. Les criminels essaient souvent de faire se dépêcher les victimes potentielles et, bien sûr, dans le but de provoquer une erreur. Ils font de leur mieux pour limiter la durée de la promotion ou du tirage au sort lorsque vous recevrez votre prix ou votre récompense en espèces.

Dans certains cas, les fraudeurs menacent même de bloquer le compte dans n'importe quel service. Ne vous laissez pas berner par cela et vérifiez toujours soigneusement les messages suspects. N'oubliez pas que le fromage gratuit ne peut être trouvé que dans la souricière. De plus, il est peu probable que les organisateurs de loteries et de promotions bloquent votre compte. Ils ont besoin d'abonnés et de fans pour d'autres promotions comme celle-ci.

Demander des données confidentielles est toujours une arnaque

Le grand principe de sécurité dans la communication électronique des prestataires de services et de leurs clients est de ne pas envoyer de données confidentielles dans la correspondance. Si vous êtes invité à entrer un identifiant et un mot de passe pour un service parce que votre compte est verrouillé ou quelque chose de similaire, vous pouvez être sûr que le message a été envoyé par des criminels. Toutefois, si vous avez des doutes, veuillez contacter votre fournisseur, par exemple votre opérateur téléphonique, qui clarifiera vos doutes. N'oubliez pas que ni les banques, ni les opérateurs de téléphonie mobile ou d'autres services n'ont le droit de vous forcer à leur envoyer des données personnelles.

Lire aussi : Pourquoi de nos jours il vaut mieux ne pas se connecter sans VPN

Difficultés de traduction

Une part importante des campagnes de phishing est préparée par des criminels étrangers qui n'ont aucune idée de notre langue. Ils utilisent des services en ligne pour traduire le contenu des e-mails en russe ou en ukrainien, ce qui s'avère souvent assez amusant. De tels messages ne sont pas sans erreurs grammaticales, ils manquent de signes de ponctuation et beaucoup de mots mal écrits. Si vous remarquez quelque chose comme ça, n'hésitez pas à supprimer le message.

Attention aux pièces jointes

Les criminels utilisent également des logiciels malveillants pour voler des données sensibles ou pirater des ordinateurs et des réseaux entiers. Le mécanisme d'action est le même et consiste à tenter de convaincre la victime d'ouvrir une pièce jointe malveillante. Le plus souvent, ils sont cachés dans des archives ZIP ou RAR et se présentent sous la forme de fichiers exécutables EXE ou BAT. Cependant, le code malveillant peut également être masqué dans les macros des documents du programme. Microsoft Office ou Google Docs, vous devez donc y prêter attention et les analyser avec un programme antivirus avant de les exécuter.

Si vous prêtez attention à ces éléments lors de l'analyse des messages suspects, vous ne serez probablement pas trompé par les criminels.

Comment se protéger du phishing ?

Malheureusement, il n'existe pas un tel outil qui garantirait un haut niveau de protection contre ce genre d'escrocs. Pour éviter le phishing, vous devez utiliser plusieurs éléments. Les plus importants d'entre eux sont le bon sens et une confiance limitée dans chaque message. Rappelez-vous, nous sommes à l'avant-garde de la lutte contre les criminels et cela ne dépend que de vous avec quelle efficacité vous pouvez leur résister.

Les programmes antivirus sont également recommandés, même s'ils ne seront pas en mesure de dire si un e-mail consulté est un hameçonnage. Mais ils pourront bloquer certains sites et pièces jointes dangereux. Je suis sûr que le logiciel antivirus vous aidera certainement à protéger les ordinateurs et les données personnelles.

Lisez aussi: 10 meilleurs programmes pour stocker les mots de passe

Il est également important d'utiliser des logiciels à jour, en particulier des systèmes d'exploitation, car de nouvelles vulnérabilités et problèmes de sécurité sont constamment découverts par les développeurs et neutralisés. N'oubliez pas que seule l'utilisation des dernières versions du système d'exploitation garantit des mises à jour de sécurité en temps opportun.

Il est également recommandé d'utiliser la vérification en deux étapes de l'identité de l'utilisateur dans les services Web. Il est largement utilisé dans les opérations bancaires électroniques, mais est disponible dans un nombre croissant de services et de sites Web. La vérification en deux étapes (ou à deux volets) consiste à saisir un code supplémentaire en plus du mot de passe et du login traditionnels

Le code de connexion peut vous être envoyé par email, SMS ou généré par une application fournie par votre prestataire. Il existe également des applications tierces qui vous permettent de lier des comptes à de nombreux sites Web et de générer des codes en un seul endroit, par exemple sur votre smartphone.

Cependant, la forme la plus pratique de vérification en deux étapes est les clés de sécurité physiques U2F, qui éliminent le besoin d'écrire les mots de passe et les codes dans un cahier. Insérez simplement la clé dans le port USB de l'ordinateur, contactant ainsi les services pris en charge pour l'autorisation.

Le phishing est une menace énorme car, selon certaines études, ce n'est pas seulement la raison pour laquelle de nombreux utilisateurs perdent de l'argent, mais aussi la principale raison de la fuite des données de l'entreprise. Cependant, comme nous l'avons montré dans cet article, dans la plupart des cas, les intentions des cybercriminels sont faciles à reconnaître et à prévenir.

Lisez aussi: Google Chrome mobile sous stéroïdes : activez 5 fonctionnalités cachées