Un incident assez drôle m'est arrivé aujourd'hui. Je change souvent de smartphone et cette journée n'augurait rien de bon. J'ai pris le smartphone, quitté le bureau et commencé à configurer l'appareil, mais là, j'étais surpris.

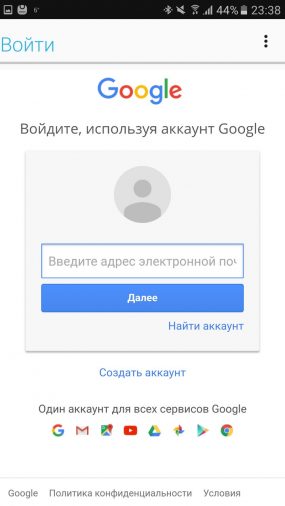

Lors de la mise sous tension du smartphone, une fenêtre s'affiche avec le message suivant : "Une tentative non autorisée a été effectuée pour réinitialiser l'appareil aux paramètres d'usine. Pour vérifier votre identité, connectez-vous à un réseau Wi-Fi ou mobile. J'ai ignoré le message et essayé de me connecter à mon compte Google, mais cela n'a pas fonctionné - on m'a dit de me connecter au compte qui appartient à cet appareil. Après cela, j'ai commencé à chercher une solution au problème. Et pourtant je l'ai trouvé, et je vais vous en parler. Mais d'abord, essayons de comprendre de quel type de protection il s'agit

Ce texte est publié uniquement pour vous familiariser avec le problème de sécurité Android, n'utilisez pas les méthodes décrites avec de mauvaises intentions, sinon vous serez puni par le virus, la police, Sundari Pichai lui-même, et vous commencerez également à avoir le nez qui coule.

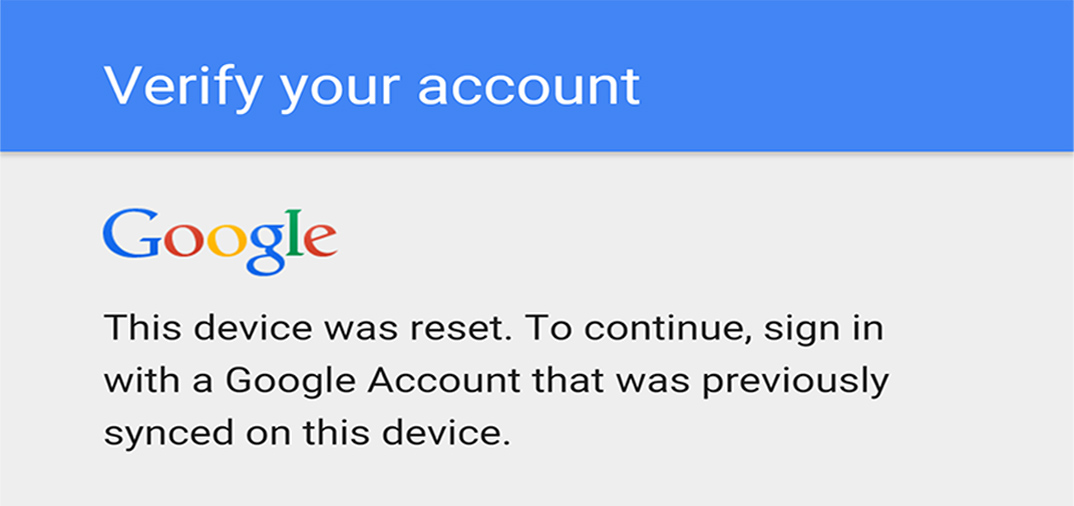

À chaque mise à jour Android Google travaille de plus en plus pour protéger les données des utilisateurs. Avec sortie Android 5.1, une nouvelle méthode de protection des données est devenue disponible : la protection contre les réinitialisations d'usine. À titre préventif contre les interventions non autorisées et les modifications logicielles, cet outil de sécurité utilise le compte Google enregistré sur l'appareil. Cette méthode de vérification du compte Google est mise en œuvre pour empêcher les réinitialisations d'usine et les modifications logicielles non autorisées à l'insu du propriétaire de l'appareil. Cet aspect est important. En cas de perte, de vol, de flashage ou de réinitialisation de l'appareil aux paramètres d'usine. Le but de la protection FRP est d'empêcher un attaquant d'accéder au système, notamment de bloquer le téléphone jusqu'à ce que l'utilisateur confirme la propriété de l'appareil à l'aide d'un mot de passe et d'un identifiant. FRP peut être considéré comme une alternative au verrouillage d'activation iCloud dans iOS.

Ce qui n'aidera certainement pas si votre appareil est verrouillé avec FRP :

- Firmware d'une récupération modifiée (si le déverrouillage OEM est autorisé, les fraudeurs peuvent effacer les informations)

- Changement de logiciel et firmware de service

- Firmware du logiciel modifié avec les services Google coupés (encore une fois, s'il n'est pas désactivé par l'OEM)

- Effacer les données/réinitialisation d'usine - réinitialiser les paramètres d'usine avec Android La récupération démarrera la protection FRP

Sur Internet, vous pouvez trouver plusieurs façons de contourner le blocage de l'appareil, mais Google n'est pas non plus stupide et publie une mise à jour de sécurité environ tous les mois qui ferme les "trous" qui ont contourné FRP. Jusqu'à présent, j'ai trouvé un moyen de contourner la protection, mais cela se fait un peu différemment sur différents appareils. Je vais décrire comment je l'ai fait sur Samsung Galaxy S7, cette méthode convient également à d'autres appareils Samsung.

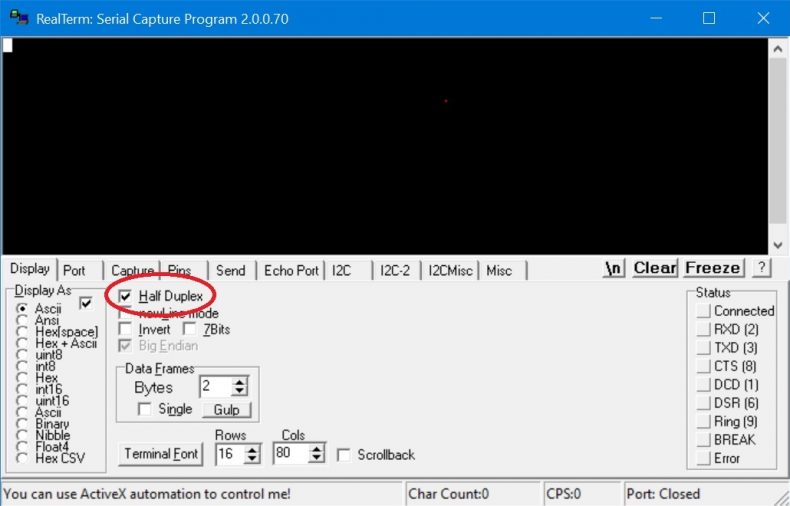

Merci à rootjunky pour cette méthode ! Avant toutes manipulations, vous devez vous connecter à un réseau Wi-Fi actif. Tout d'abord, accédez au lien, téléchargez et installez le programme RealTerm 2.0. Après avoir installé RealTerm, allumez le smartphone et connectez-le à l'ordinateur à l'aide d'un câble USB. Votre smartphone sera identifié comme un modem. Vous devez maintenant démarrer le programme RealTerm. Dans l'onglet Affichage, cochez l'option Semi-duplex.

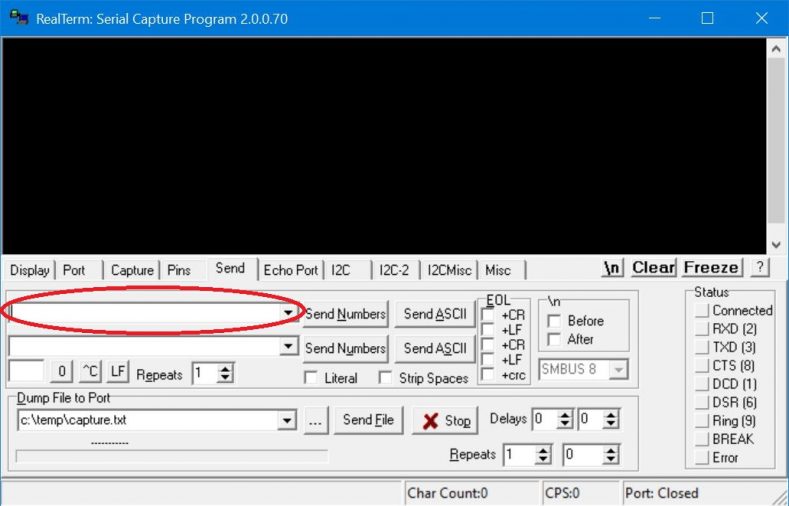

Ensuite, allez dans l'onglet Envoyer, entrez la commande at+creg ?\r\n et appuyez sur Envoyer ACSII. Si "OK" est écrit dans la ligne de commande, entrez la deuxième commande atd1234;\r\n et appuyez à nouveau sur Envoyer ASCII.

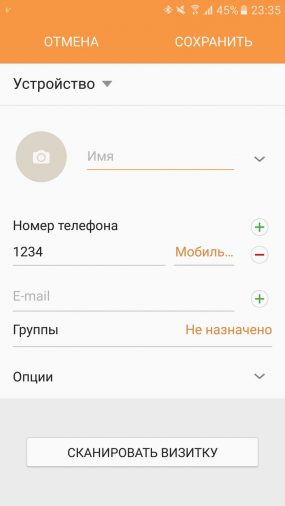

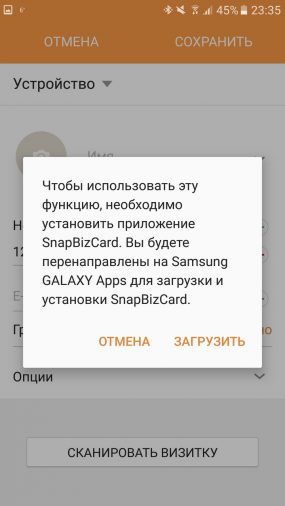

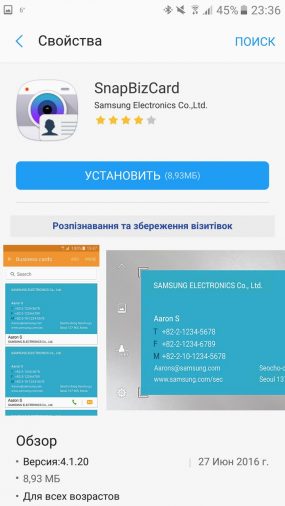

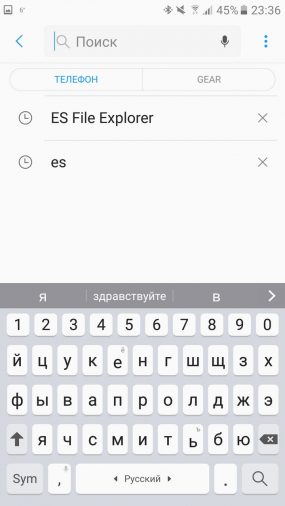

Après cela, votre appareil passera un appel au numéro 1234. Vous devez appuyer rapidement sur réinitialiser, puis appuyer encore plus rapidement sur la touche pour ajouter le numéro aux contacts. Ensuite, nous allons tout en bas et cliquez sur "Scanner la carte de visite". Après cela, nous irons au magasin Galaxy Apps, dans lequel nous cliquerons sur rechercher et télécharger ES File Explorer.

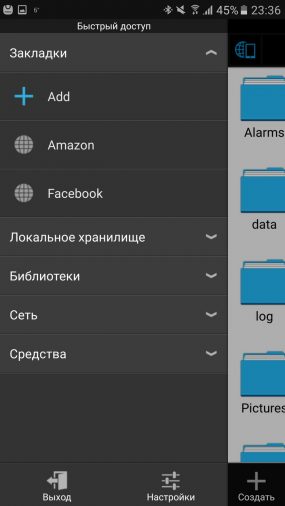

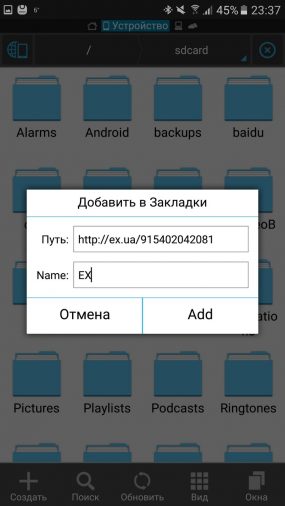

Ouvrez ES File Explorer et allez dans "Signets", puis cliquez sur Ajouter. Dans le champ "Chemin", saisissez :

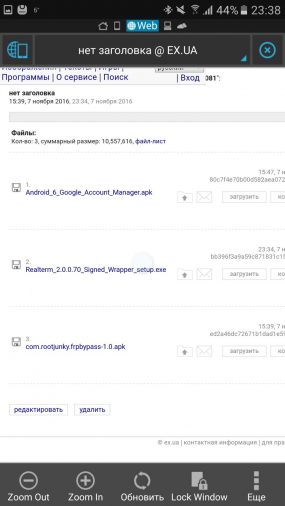

Entrez n'importe quel nom dans le champ "Nom". Après cela, cliquez sur Ajouter et votre signet est enregistré. Après cela, cliquez sur le signet créé et accédez au site de stockage de fichiers, où nous téléchargeons et installons deux fichiers à tour de rôle. Il est nécessaire d'installer et de télécharger dans l'ordre suivant :

- Android_6_Google_Account_Manager.apk

- com.rootjunky.frpbypass-1.0.apk

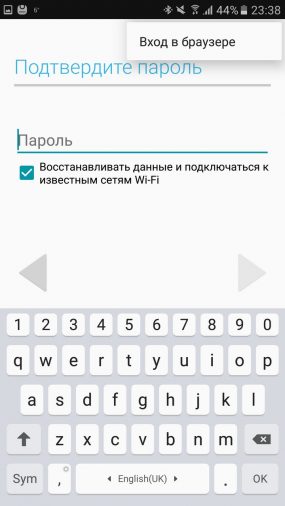

Après avoir installé FRP Bypass, ouvrez-le immédiatement. Cliquez ensuite sur les trois points dans le coin supérieur droit et entrez dans le navigateur. Là, nous entrons les données du compte Google souhaité, qui seront utilisées pour déverrouiller l'appareil.

Ensuite, nous redémarrons le smartphone et nous recevons à nouveau un message concernant une réinitialisation non autorisée. Cliquez sur "Oui", connectez-vous au Wi-Fi et lancez le processus d'activation. Au cours du processus d'activation, entrez le login et le mot de passe du compte Google, qui ont été saisis à l'étape précédente. Après toutes ces procédures, votre smartphone "cachera" le compte que vous avez entré comme correct et sera activé.

Nous pouvons conclure que Factory Reset Protection n'est pas une méthode de protection très fiable en cas de vol ou de perte de l'appareil. Son principal concurrent iCloud Activation lock de Apple est apparu il y a trois ans, et les attaquants n'ont pas été en mesure de créer un moyen simple et pleinement fonctionnel de contourner le système. La protection de Google a donc encore de la place pour se développer.

Ce texte est affiché uniquement pour se familiariser avec le problème existant et n'est pas une incitation ou une instruction à l'action.