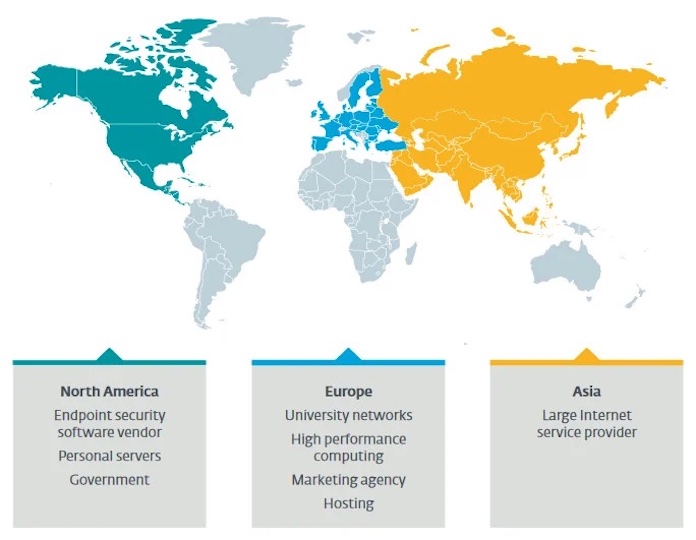

Malware rilevato da ESET e descritto nel blog società di martedì, si riferisce ad attacchi ai supercomputer utilizzati da un importante provider di servizi Internet (ISP) asiatico, un provider di sicurezza degli endpoint statunitense e una serie di server privati, tra gli altri obiettivi.

Il team di sicurezza informatica ha chiamato il malware Kobalos in onore del kobalos, una piccola creatura della mitologia greca considerata eccezionalmente dannosa.

Kobalos è insolito per una serie di ragioni. La base di codice del malware è piccola, ma abbastanza sofisticata da colpire almeno i sistemi operativi Linux, BSD e Solaris. ESET sospetta che possa essere compatibile con attacchi su macchine AIX e Microsoft Finestre.

Lavorando con il gruppo di sicurezza informatica del CERN, ESET si è resa conto che un malware "multipiattaforma unico" prendeva di mira i cluster HPC (High Performance Computing). In alcuni casi di infezione, risulta che il malware di "terze parti" intercetta le connessioni al server SSH per rubare le credenziali, che vengono poi utilizzate per accedere ai cluster HPC e alle implementazioni Kobalos.

La base di codice di Kobalos è piccola, ma il suo impatto non lo è affatto.

Kobalos è essenzialmente una backdoor. Una volta che il malware colpisce il supercomputer, il codice si insinua nell'eseguibile del server OpenSSH e avvia una backdoor se la chiamata viene effettuata tramite una specifica porta di output TCP. Altre opzioni fungono da mediatori per le connessioni tradizionali al server di comando e controllo (C2).

Kobalos offre ai suoi operatori l'accesso remoto ai file system, consente loro di eseguire sessioni del terminale e funge da punti di connessione ad altri server infettati da malware. ESET afferma che la caratteristica unica di Kobalos è la sua capacità di trasformare qualsiasi server compromesso in C2 con un solo comando.

"Non siamo stati in grado di determinare le intenzioni degli operatori di Kobalos", ha commentato ESET. “Nessun altro malware, a parte il furto di credenziali SSH, è stato rilevato dagli amministratori di sistema sui computer compromessi. Ci auguriamo che i dettagli che riveliamo oggi nella nostra nuova pubblicazione contribuiranno a sensibilizzare su questa minaccia e rivelarne l'attività".

Leggi anche: