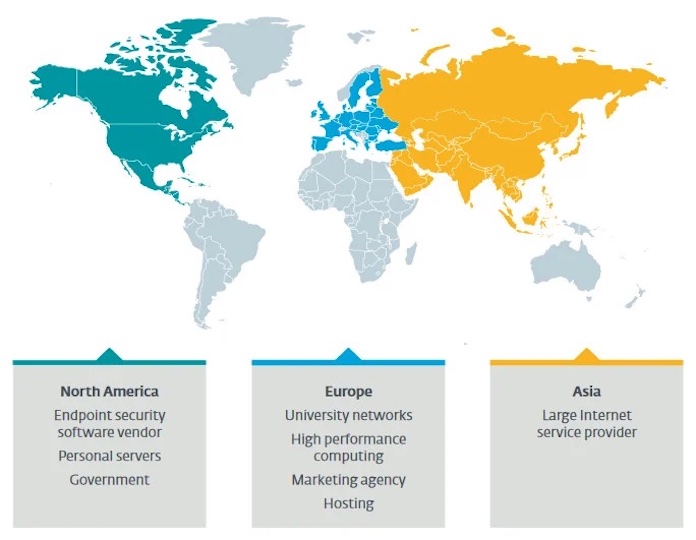

ESETによって検出され説明されたマルウェア ブログで 火曜日の会社は、アジアの主要なインターネット サービス プロバイダー (ISP)、米国のエンドポイント セキュリティ プロバイダー、および多数のプライベート サーバーが使用するスーパーコンピューターへの攻撃に関連しています。

サイバーセキュリティ チームは、ギリシャ神話に登場する非常に悪意のある小さな生き物であるコバロスにちなんでマルウェアをコバロスと名付けました。

コバロスはさまざまな理由で珍しいです。このマルウェアのコードベースは小さいですが、少なくとも Linux、BSD、Solaris オペレーティング システムに影響を与えるほど高度です。 ESET は、AIX マシンに対する攻撃と互換性がある可能性があると疑っています。 Microsoft ウィンドウズ。

ESET は、CERN コンピューター セキュリティ グループと協力して、「独自のクロスプラットフォーム」マルウェアがハイ パフォーマンス コンピューティング (HPC) クラスターを標的にしていることに気付きました。 感染の一部のケースでは、「サードパーティ」のマルウェアが SSH サーバーへの接続を傍受して資格情報を盗み、HPC クラスターおよび Kobalos デプロイメントへのアクセスを取得するために使用されることが判明しました。

Kobalos のコード ベースは小さいですが、その影響はまったくありません。

Kobalos は基本的にバックドアです。 マルウェアがスーパーコンピューターに到達すると、コードは OpenSSH サーバーの実行可能ファイルに侵入し、特定の TCP 出力ポートを介して呼び出しが行われた場合にバックドアを起動します。 その他のオプションは、コマンド アンド コントロール サーバー (C2) への従来の接続のメディエーターとして機能します。

Kobalos は、オペレーターにファイル システムへのリモート アクセスを提供し、ターミナル セッションを実行できるようにし、マルウェアに感染した他のサーバーへの接続ポイントとして機能します。 ESET は、Kobalos の独自の機能は、侵害されたサーバーを 2 つのコマンドで C に変える機能であると主張しています。

「Kobalos オペレーターの意図を特定できませんでした」と ESET はコメントしています。 「侵害されたマシンのシステム管理者は、SSH 認証情報を盗む以外のマルウェアを検出しませんでした。 本日、新しい出版物で明らかにした詳細が、この脅威に対する認識を高め、その活動を明らかにするのに役立つことを願っています。」

また読む: