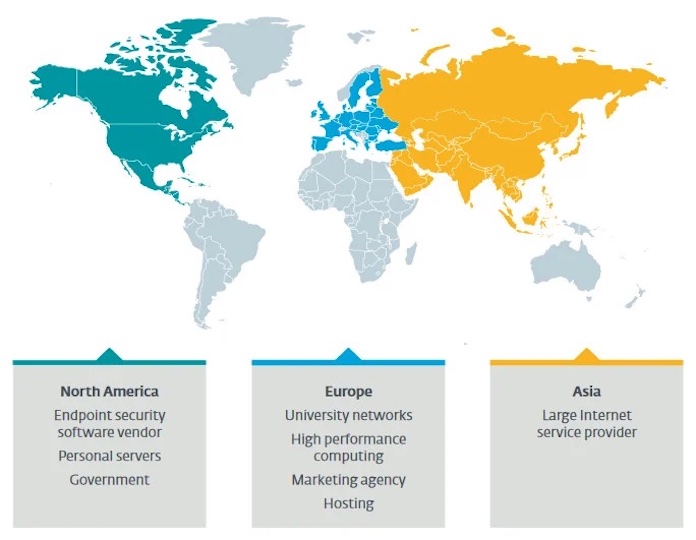

Malware gedetecteerd door ESET en beschreven in de blog bedrijf op dinsdag, heeft betrekking op aanvallen op supercomputers die worden gebruikt door onder meer een grote Aziatische Internet Service Provider (ISP), een Amerikaanse leverancier van eindpuntbeveiliging en een aantal particuliere servers.

Het cyberbeveiligingsteam noemde de malware Kobalos naar de kobalos, een klein wezen in de Griekse mythologie dat als buitengewoon kwaadaardig wordt beschouwd.

Kobalos is om een aantal redenen ongebruikelijk. De codebasis van de malware is klein, maar geavanceerd genoeg om op zijn minst Linux-, BSD- en Solaris-besturingssystemen te beïnvloeden. ESET vermoedt dat het compatibel kan zijn met aanvallen op AIX-machines en Microsoft Windows.

In samenwerking met de CERN-computerbeveiligingsgroep realiseerde ESET zich dat een "unieke platformonafhankelijke" malware zich richtte op high-performance computing (HPC)-clusters. In sommige gevallen van infectie blijkt dat malware van "derde partijen" verbindingen met de SSH-server onderschept om inloggegevens te stelen, die vervolgens worden gebruikt om toegang te krijgen tot HPC-clusters en Kobalos-implementaties.

De Kobalos-codebasis is klein, maar de impact is dat helemaal niet.

Kobalos is in wezen een achterdeur. Zodra de malware de supercomputer bereikt, graaft de code zich in het uitvoerbare bestand van de OpenSSH-server en opent een achterdeur als de oproep wordt gedaan via een specifieke TCP-uitvoerpoort. Andere opties fungeren als bemiddelaars voor traditionele verbindingen met de command and control-server (C2).

Kobalos geeft zijn operators externe toegang tot bestandssystemen, stelt hen in staat om terminalsessies uit te voeren en fungeert als verbindingspunten voor andere servers die zijn geïnfecteerd met malware. ESET beweert dat de unieke eigenschap van Kobalos de mogelijkheid is om elke gecompromitteerde server met een enkele opdracht in C2 te veranderen.

"We waren niet in staat om de bedoelingen van de Kobalos-operators vast te stellen", aldus ESET. “Geen andere malware, behalve het stelen van SSH-inloggegevens, werd gedetecteerd door sysadmins op de gecompromitteerde machines. We hopen dat de details die we vandaag in onze nieuwe publicatie onthullen, zullen helpen om het bewustzijn van deze dreiging te vergroten en de activiteit ervan aan het licht te brengen."

Lees ook: