Phishing é uma forma muito popular de roubar dados dos internautas, pois não exige grandes custos financeiros e é uma ferramenta universal - mais social do que tecnológica. Graças a isso, um fraudador ou um grupo de indivíduos semelhantes pode se adaptar rapidamente a uma nova maneira de trabalhar. Os fraudadores hoje em dia também sabem muito e estão constantemente aprimorando suas habilidades.

Tenho certeza de que a maioria de vocês já ouviu e encontrou phishing, mas em muitos casos você passou sem perceber o que é e quão perigoso é. Hoje tentarei expandir seu conhecimento e lhe direi o quão perigoso é o phishing, como reconhecê-lo e como se proteger dele.

O que é phishing?

A definição mais simples de phishing é que é um método de fraude em que os criminosos, fingindo ser representantes de instituições confiáveis, exigem dados confidenciais, na maioria das vezes - senhas para entrar em serviços bancários eletrônicos, redes internas da empresa, bem como números de cartão de pagamento e e-mail endereços. correio

Para isso, os invasores usam programas maliciosos e tentam usar a engenharia social para forçar as vítimas a realizar determinadas ações que as ajudarão a obter o resultado desejado. Os ataques direcionados a usuários comuns são relativamente simples, mas os cibercriminosos estão usando cada vez mais técnicas de phishing mais sofisticadas que exigem a coleta de informações sobre as vítimas para convencê-las a seguir suas regras.

Como funciona o phishing?

O phishing, com o qual costumamos lidar, consiste em enviar e-mails ou SMS especialmente criados para vítimas em potencial. Eles contêm links para sites maliciosos onde os usuários da Internet são obrigados a fornecer informações confidenciais, que geralmente são um login e senha para um site de banco eletrônico. Ao fazer isso, você permite que fraudadores roubem dinheiro de suas contas. Conseguir que a vítima faça isso é o maior desafio, então os cibercriminosos estão constantemente criando novos esquemas para realizar seus planos. Recentemente, o método mais comum de phishing são os micropagamentos.

Em mensagens maliciosas, você pode "saber" sobre um pacote de serviços suspenso, um leilão bloqueado no site da oferta, uma discrepância no valor da conta, atrasos com a fiscalização ou com o fornecedor de energia, o que terá consequências desagradáveis para voce. Fundos insuficientes podem ser transferidos através do site de pagamento rápido vinculado na mensagem. No entanto, ele redireciona para um site que parece enganosamente semelhante a sites populares como PayPal ou DotPay. E os dados inseridos nele vão para os criminosos, o que permite que eles entrem na conta da vítima no serviço de transações e transfiram fundos financeiros para suas próprias contas.

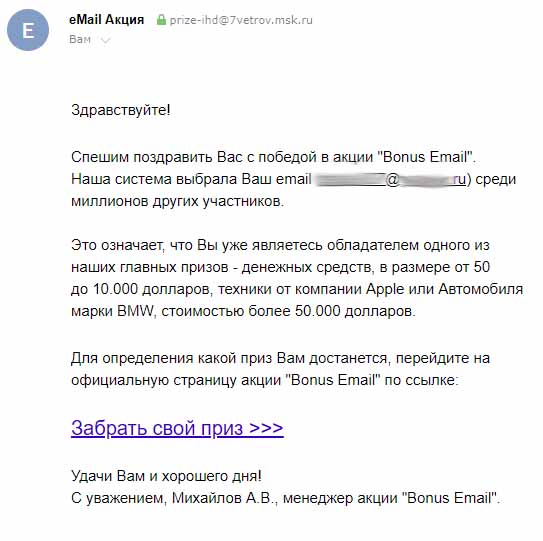

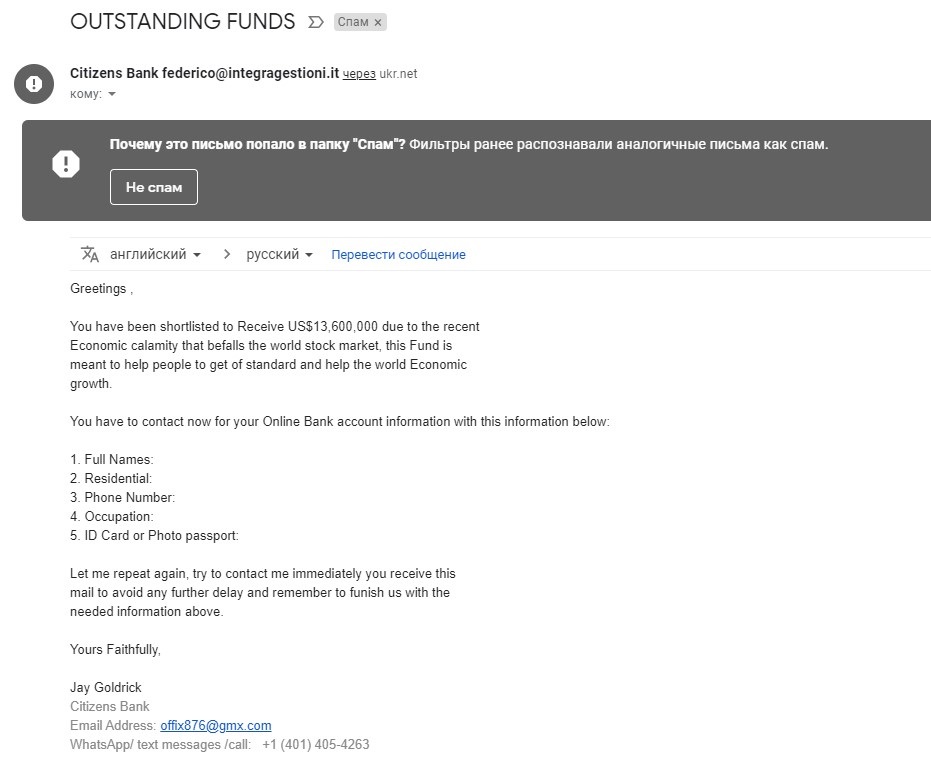

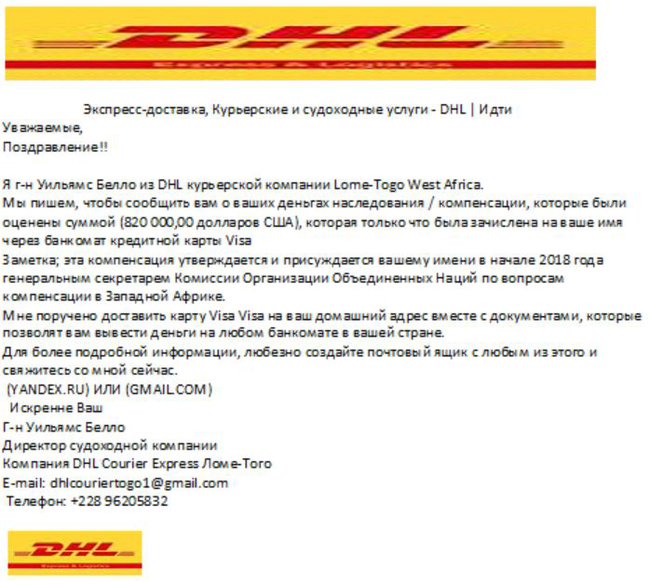

Como você pode ver, esse mecanismo é muito simples, mas o maior problema do fraudador é fazer com que a vítima forneça dados, por isso estamos constantemente lidando com novas campanhas de phishing. Os cibercriminosos nem sempre ameaçam com consequências desagradáveis. Um método popular também é divulgar através de anúncios colocados em sites e redes sociais com prêmios atraentes, com a possibilidade de ganhar muito dinheiro rapidamente ou até mesmo receber uma herança de algum bilionário queniano, americano ou escocês (escolha seu país) já falecido , que é seu parente distante. Neste último caso, imagens de personalidades famosas (claro, sem o seu consentimento) costumam ser usadas para convencer da autenticidade do golpe.

No entanto, o phishing não é apenas o roubo de dados pessoais de usuários comuns da Internet. Dessa forma, os fraudadores estão cada vez mais tentando convencer os funcionários da empresa a fornecer um login e senha para a rede interna da empresa ou instalar softwares maliciosos. Isso lhes dará acesso aberto ao banco de dados da empresa ou organização e levará ao roubo de várias informações.

Leia também: 5 dicas simples: como criar e gerenciar senhas

O phishing direcionado mencionado acima é usado com mais frequência para fins específicos. Esse método consiste no fato de os criminosos escolherem uma pessoa específica do quadro de funcionários da empresa e focarem sua atenção nela, obrigando-a a jogar em seu campo. Contadores, secretários e funcionários que têm acesso ao banco de dados estão em uma zona de risco especial. Os criminosos passam meses coletando informações sobre essa pessoa e as usam para tornar o golpe o mais crível possível. Às vezes, os golpistas até fingem ser supervisores ou equipe de suporte, forçando o usuário a instalar malware em seu PC. Esse tipo de phishing é mais difícil de decifrar porque é personalizado, o que certamente dificulta a localização dos invasores.

Leia também: Edward Snowden: quem é ele e o que se sabe sobre ele?

Cada vez mais organizações estão enfrentando esse problema. A melhor forma de minimizar tal ameaça ainda é treinar e informar os funcionários para que não se tornem vítimas de criminosos sofisticados. Atualmente, esse é o melhor método de proteção contra phishing, pois os programas antivírus às vezes podem detectar um anexo malicioso em uma mensagem de e-mail ou bloquear um site falso, mas não o fazem em todos os casos. O bom senso e o princípio da confiança limitada são as melhores armas na luta contra a fraude.

Como reconhecer mensagens de phishing?

Nem sempre é fácil prever as ações dos fraudadores, mas se não nos permitirmos nos apressar e abordar com calma cada mensagem e principalmente suspeita, verificar seus vários elementos, teremos uma boa chance de não nos tornarmos vítimas de phishing. Abaixo estão alguns exemplos de mensagens maliciosas. Eles listarão os principais elementos dos ataques de phishing que devem ajudá-lo a reconhecê-los.

Preste atenção ao remetente da mensagem

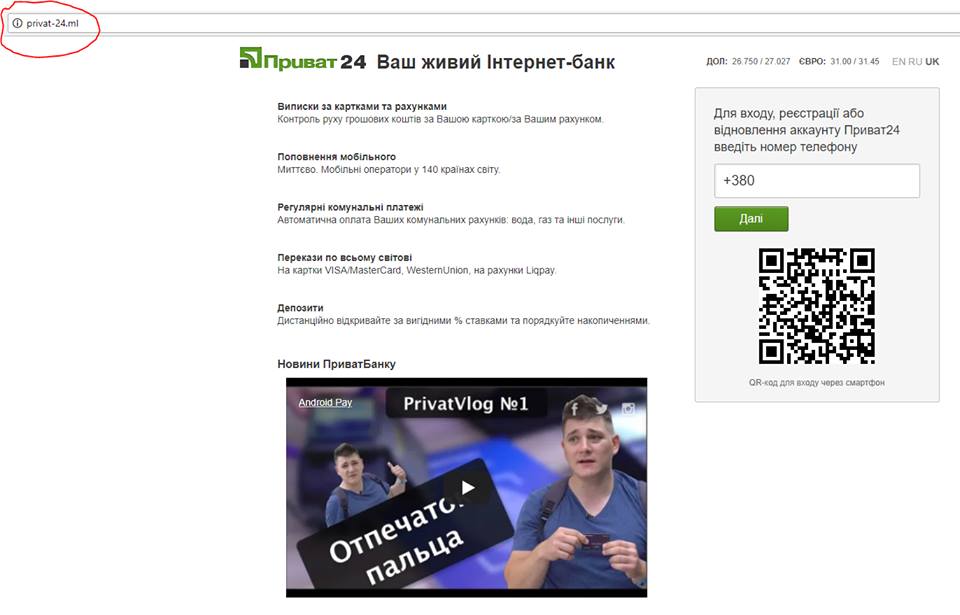

Na maioria dos casos, os golpistas não fazem nenhum esforço para ocultar o endereço de onde vêm as mensagens maliciosas ou se passarem desajeitadamente por um provedor de serviços confiável. O exemplo dado mostra claramente que o campo "De" não contém um endereço do domínio do banco, como afirmam os cibercriminosos. Em vez disso, você pode encontrar o domínio *.com.ua ou *.org.ua em vez de *.ua, que é usado por instituições financeiras que operam na Ucrânia. Às vezes, os fraudadores são mais astutos e usam endereços semelhantes aos serviços que personificam, mas diferem do original em pequenos detalhes, como o conteúdo da carta ou anotações para eles.

Verifique o endereço da página vinculada

Atenção especial deve ser dada nas mensagens de e-mail aos endereços das páginas a que se referem. Ao contrário das aparências, você não precisa clicar neles para ver onde eles o levam. Basta passar o mouse sobre o link e esperar que seu navegador ou programa de e-mail exiba o URL oculto abaixo do texto. Atenção especial deve ser dada aos sites que não estão relacionados ao serviço prestado.

Sem pressa

A pressa nunca é uma boa ajudante. O mesmo se aplica à análise das mensagens recebidas que chegam ao nosso correio. Os criminosos muitas vezes tentam fazer com que as vítimas em potencial se apressem e, é claro, para provocar um erro. Eles fazem o possível para limitar o prazo da promoção ou sorteio quando você receberá seu prêmio ou recompensa em dinheiro.

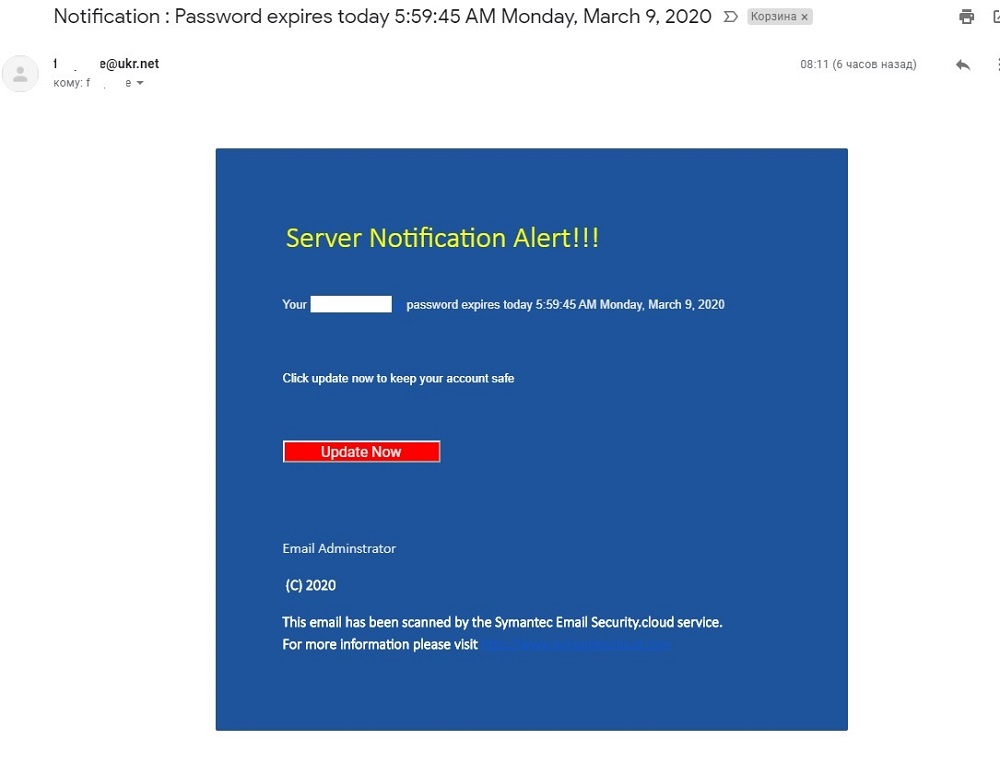

Em alguns casos, os fraudadores até ameaçam bloquear a conta em qualquer serviço. Não se deixe enganar por isso e sempre verifique cuidadosamente as mensagens suspeitas. Lembre-se que o queijo grátis só pode ser encontrado na ratoeira. Além disso, é improvável que os organizadores de sorteios e promoções bloqueiem sua conta. Eles precisam de assinantes e fãs para outras promoções como esta.

Pedir dados confidenciais é sempre uma farsa

O principal princípio de segurança na comunicação eletrônica de prestadores de serviços e seus clientes é não enviar dados confidenciais por correspondência. Se for solicitado que você insira um login e senha para um serviço porque sua conta está bloqueada ou algo semelhante, você pode ter certeza de que a mensagem foi enviada por criminosos. No entanto, se tiver alguma dúvida, contacte o seu fornecedor, por exemplo o seu fornecedor de serviços telefónicos, que esclarecerá quaisquer dúvidas que possa ter. Lembre-se, nem os bancos, nem as operadoras móveis ou outros serviços têm o direito de forçá-lo a enviar-lhes dados pessoais.

Leia também: Por que hoje em dia é melhor não ficar online sem uma VPN

Dificuldades de tradução

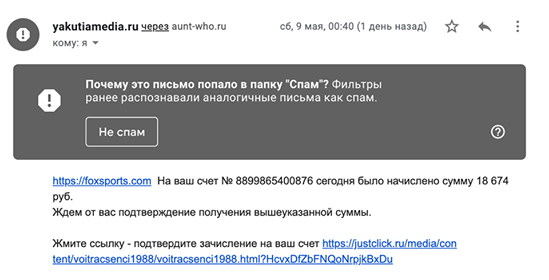

Uma parte significativa das campanhas de phishing é preparada por criminosos estrangeiros que não têm ideia do nosso idioma. Eles usam serviços online para traduzir o conteúdo de e-mails para russo ou ucraniano, o que muitas vezes acaba sendo bem engraçado. Tais mensagens não são isentas de erros gramaticais, não possuem sinais de pontuação e muitas palavras escritas incorretamente. Se você notar algo assim, sinta-se à vontade para excluir a mensagem.

Cuidado com anexos

Os criminosos também usam malware para roubar dados confidenciais ou invadir computadores e redes inteiras. O mecanismo de ação é o mesmo e trata-se de uma tentativa de convencer a vítima a abrir um anexo malicioso. Na maioria das vezes, eles estão ocultos em arquivos ZIP ou RAR e estão na forma de arquivos executáveis EXE ou BAT. No entanto, o código malicioso também pode estar oculto em macros de documentos de programas Microsoft Office ou Google Docs, portanto, preste atenção neles e verifique-os com um programa antivírus antes de executá-los.

Se você prestar atenção a esses elementos ao analisar mensagens suspeitas, provavelmente não será enganado por criminosos.

Como se proteger de phishing?

Infelizmente, não existe tal ferramenta que garanta um alto nível de proteção contra esse tipo de golpista. Para evitar phishing, você precisa usar vários elementos. Os mais importantes são o bom senso e a confiança limitada em cada mensagem. Lembre-se, estamos na vanguarda da luta contra os criminosos e depende apenas de você com que eficácia você pode resistir a eles.

Programas antivírus também são recomendados, embora não consigam dizer se um e-mail visualizado é phishing. Mas eles poderão bloquear alguns sites e anexos perigosos. Tenho certeza de que o software antivírus definitivamente o ajudará a proteger computadores e dados pessoais.

Leia também: 10 melhores programas para armazenar senhas

Também é importante usar software atualizado, em particular sistemas operacionais, porque novas vulnerabilidades e problemas de segurança são constantemente descobertos pelos desenvolvedores e neutralizados. Lembre-se de que usar apenas as versões mais recentes do sistema operacional garante atualizações de segurança oportunas.

Também é uma boa prática usar a verificação em duas etapas da identidade do usuário em serviços da web. É amplamente utilizado em bancos eletrônicos, mas está disponível em um número cada vez maior de serviços e sites. A verificação em duas etapas (ou dois componentes) consiste em inserir um código adicional além da senha e login tradicionais

O código de login pode ser enviado a você por e-mail, SMS ou gerado por um aplicativo fornecido pelo seu provedor de serviços. Também existem aplicativos de terceiros que permitem vincular contas a vários sites e gerar códigos em um só lugar, por exemplo, em seu smartphone.

No entanto, a forma mais conveniente de verificação em duas etapas são as chaves de segurança U2F físicas, que eliminam a necessidade de anotar senhas e códigos em um notebook. Basta inserir a chave na porta USB do computador, entrando em contato com os serviços suportados para autorização.

O phishing é uma grande ameaça porque, de acordo com alguns estudos, não é apenas o motivo de muitos usuários perderem dinheiro, mas também o principal motivo do vazamento de dados da empresa. No entanto, como mostramos neste artigo, na maioria dos casos as intenções dos cibercriminosos são fáceis de reconhecer e prevenir.

Leia também: Google Chrome móvel em esteróides: ative 5 recursos ocultos