© ROOT-NATION.com - Використання контенту дозволено за умови розміщення зворотного посилання

Двофакторна аутентифікація – це подвійна перевірка особи при вході в сервіс або на сайт. Але чому її рекомендується використовувати? Яка користь від неї?

Практично всі знають, або, як мінімум, чули про двоетапну перевірку (двофакторну авторизацію, її ще називають Lockdown). Найчастіше вона використовується, наприклад, у фінансових додатках, які використовують цей метод авторизації для поліпшення безпеки роботи.

Настав час дізнатися деяку важливу інформацію про двоетапні перевірки. Поки не будуть покращені механізми входу без пароля і динамічне блокування, це найкращий спосіб захистити наші облікові записи від злому.

Чому ви повинні боятися злому і крадіжки ваших персональних або фінансових даних? Тому що людина недосконала і часто використовує один пароль для багатьох облікових записів. Якщо інтернет-зловмисники отримують ваші дані для входу на один веб-сайт, вони обов’язково постараються перевірити всі інші можливі сайти і сервіси. А раптом їм “пощастить” і пароль пройде в іншому місці? Про всі нюанси використання двофакторної аутентифікації я постараюся розповісти в цій статті.

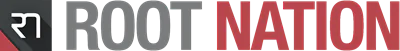

Як працює двоетапна перевірка / двофакторна аутентифікація?

Коли ви входите в свій обліковий запис, то повинні не тільки вказати правильний пароль, але і ввести додатковий код, згенерований раніше або відправлений на ваш пристрій. Такий рівень безпеки дозволяє сподіватися, що навіть якщо хтось отримає пароль до вашого облікового запису, він не зможе увійти в профіль без введення додаткового коду.

У двофакторної авторизації є ще й додаткові переваги. У разі несанкціонованої спроби входу в обліковий запис, ви отримаєте повідомлення, і тут же зможете змінити пароль, щоб надалі не турбуватися про те, що хтось заволодів вашими персональними даними. Крім того, цей метод дозволяє убезпечити вас навіть в разі масового витоку паролів при зломі будь-якого сервісу. Зловмисники не зможуть обійти двохкомпонентну перевірку.

Читайте також: 5 простих порад: як створювати паролі та керувати ними

Що я можу використовувати для двоетапної перевірки?

Для двофакторної аутентифікації можна використовувати:

- код, отриманий по електронній пошті;

- телефонний дзвінок з підтвердженням;

- смартфон або телефон – код, присланий в SMS;

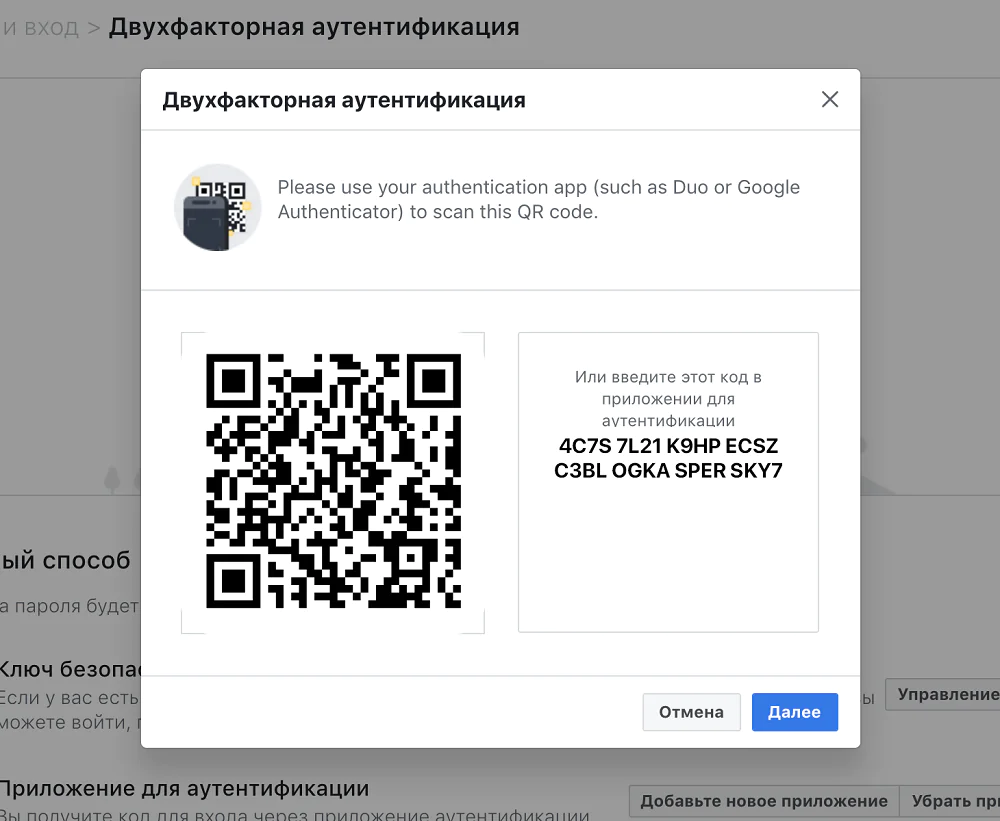

- смартфон або планшет – додатки для генерації ключів, такі як Google Authenticator і Microsoft Authenticator, або інші програми для мобільної авторизації, наприклад клієнтські програми банків;

- OTP-токени (одноразові коди);

- фізичний ключ безпеки (ключ безпеки U2F), підключений до порту USB (наприклад, ключ безпеки Yubico або HyperFIDO).

Тепер мені доведеться щоразу вводити два пароля?

Ні, вам не потрібно робити це кожен раз. Потрібно розуміти, що після входу на комп’ютер ви можете додати його в список довірених пристроїв (наприклад, якщо це домашній комп’ютер). Таким чином, після успішної двоетапної перевірки ви зможете увійти в систему як зазвичай, використовуючи свій пароль.

Вам необхідно знати про ризики, пов’язані зі зломом облікового запису електронної пошти, мережевих дисків, сервісів Google або соціальних мереж таких, як Facebook, Instagram, Twitter або інші.

Давайте відверто. Ви ніколи не завантажували в хмарні сервіси електронні документи або скріншот важливого листування, податкової декларації або навіть копію паспорта або посвідчення особи? Якщо відповідь негативна, то даних, які містять веб-сервіси, досить, щоб вкрасти вашу цифрову особистість і використовувати її в корисливих цілях.

Дані, які ви одного разу відправили по електронній пошті, все ще можуть перебувати в папці «Вхідні» або в папці «Надіслані». Злодій може використовувати дані, навіть щоб взяти кредит, використовуючи ваші паспортні дані. І це тільки верхівка айсберга, що може породити безліч неприємних ситуацій, які можуть дорого вам коштувати. Злом електронної пошти не є тривіальним питанням і не може бути недооцінений.

Людям, які ведуть свою ділову діяльність за допомогою інструментів Google, Microsoft або Facebook, загрожує ще одна проблема: втрата доступу до облікового запису і витік персональних даних можуть стати трагічною подією для компанії. Це вже набагато гірше в плані фінансових наслідків, ніж втрата приватних особистих даних.

Втрата облікових записів Steam, Origin, Epic (які недавно почали вимагати двоетапного входу в систему для отримання безкоштовних ігор), облікових записів в особистому кабінеті вашого провайдера або мобільного оператора також може обернутися неприємними наслідками і вагомою втратою для багатьох користувачів.

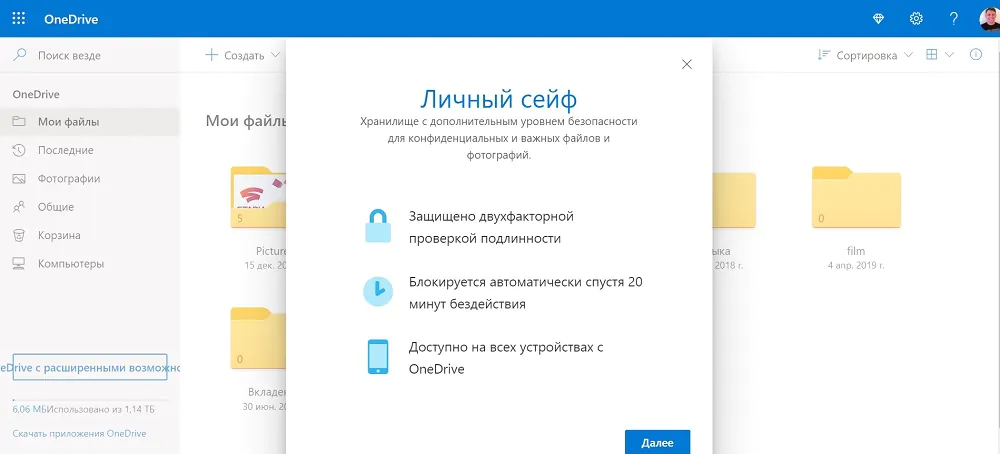

Як включити двофакторну аутентифікацію?

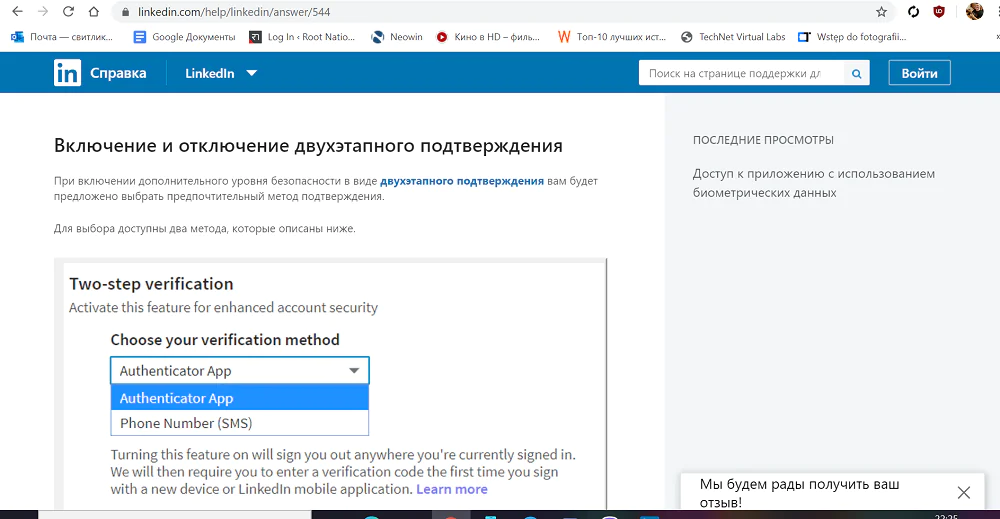

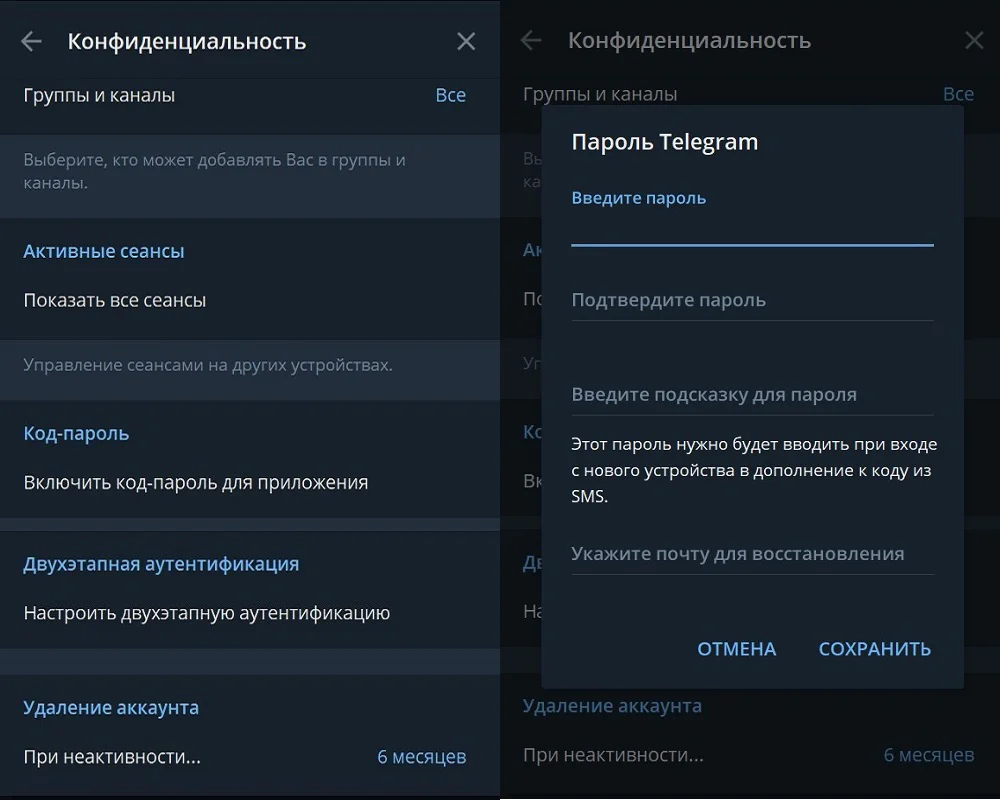

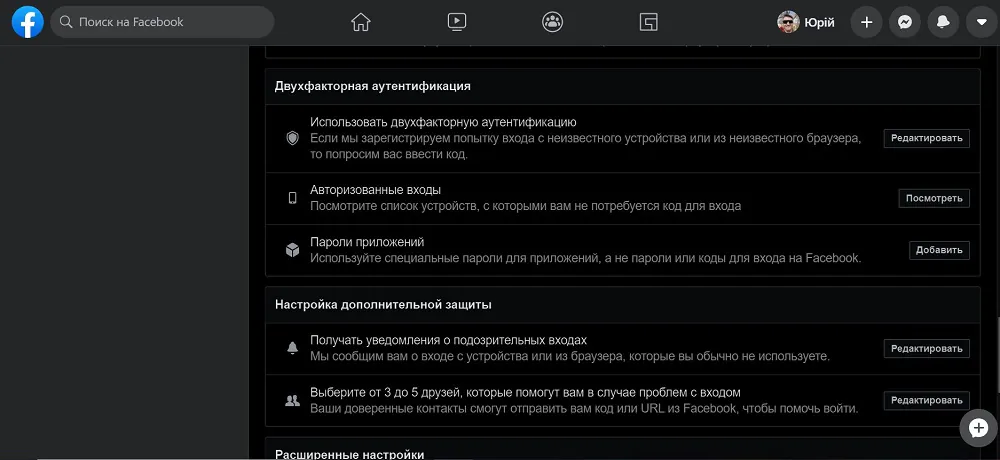

Все, що вам потрібно зробити, це включити функцію двофакторної аутентифікації в налаштуваннях конкретного додатку, сайту або веб-сервісу. Система сама запропонує виконання необхідних дій і видасть резервні коди для доступу до аккаунту в разі потреби. Збережіть їх в надійному місці, бажано в фізичному вигляді (роздрукуйте або збережіть у файл на зовнішньому носії).

Якщо послуга передбачає двоетапну верифікацію, обов’язково будуть варіанти відправки кодів SMS на номер телефону або підтвердження додатком (або генератором кодів). Деякі служби також допускають двоетапну перевірку з використанням фізичного ключа FIDO U2F.

Під час налаштування облікового запису я вказував номер телефону для відновлення пароля, це двофакторна аутентифікація?

На жаль, ні. Завдяки можливості відновлення пароля шляхом додавання номера телефону, ви зможете відновити обліковий запис (який хтось зламав і змінив ваш пароль), але це не допоможе вам уникнути витоку даних.

Чи варто використовувати цей метод ідентифікації особистості, або краще перейти на все більш популярний логін без пароля?

Під входом без пароля ми маємо на увазі вхід в систему з використанням біометричних даних, наприклад, з використанням функції Windows Hello або фізичних ключів, сумісних зі стандартом FIDO2. Фізичні ключі FIDO2, безумовно, заслуговують на увагу, але ми б не стали використовувати вхід в систему з використанням тільки біометричних даних без додаткового захисту. Біометричні дані також можуть просочитися в Інтернет.

Читайте також: Що таке Wi-Fi 6 та чим він кращий за попередні стандарти

На сьогоднішній день найпростіший, ефективний і дешевий метод – це двоетапна перевірка. Навіть найпростіший захист за допомогою SMS дає вам більше безпеки, ніж вхід в систему тільки з одним паролем. Такі програми, як Google Authenticator, є більш надійними і безпечними.

Ну а бізнес-користувачам, у яких багато корпоративних таємниць, найкраще використовувати фізичні ключі U2F. Але будьте готові до того, що вони хоч і коштують недорого, але ви повинні будете носити їх з собою постійно (зазвичай ключі існують у вигляді невеликих USB-флешок). Зате такі ключі безпеки дадуть більш надійний захист, ніж звичайні паролі.

Чи буду я з двоетапним входом в систему відчувати себе в цілковитій безпеці?

Цей метод значно підвищить вашу безпеку, але не всі його варіанти можна вважати безпечними на 100%. Двоетапний логін – це тільки одна з багатьох проблем цифрової безпеки, яка також включає шифрування мережевого трафіку і захист від стеження (VPN), шифрування носія даних або просто розуміння загроз, таких як фішинг.

Читайте також: Як розпізнати фішинг і як йому протистояти

Звичайно ж, використовуючи двофакторну аутентифікацію, не варто забувати також про те, що ви повинні бути пильні і уважні в Мережі, використовувати складні паролі, не завантажувати і не відкривати невідомі файли і вкладення. Пам’ятайте, що зловмисники намагаються максимально використовувати людські слабкості. Використання двофакторної аутентифікації допоможе максимально вберегти свої персональні дані, комерційні таємниці і грошові кошти.

Читайте також: Мобільний Google Chrome на стероїдах: активуємо 5 прихованих функцій