© ROOT-NATION.com - Використання контенту дозволено за умови розміщення зворотного посилання

У сучасному світі, де кіберзлочини стають все більш поширеними, важливо мати доступ до ефективних інструментів для розслідування та протидії цим загрозам. Одним з таких інструментів є операційна система CSI Linux, яка спеціально розроблена для потреб кібербезпеки та кібердосліджень. ОС ставить своїм завданням надати користувачам інструменти для швидкого та точного виявлення цифрових слідів і доказів, які можуть бути використані для розслідування кримінальних справ або для забезпечення кібербезпеки в організаціях. Розробники ОС стверджують, що вона спрощує процес роботи зі збиранням, аналізом та інтерпретацією цифрових даних, що робить її важливим інструментом для професіоналів в галузі кібербезпеки та кібердосліджень. Але чи справді це так? Давайте розбиратися.

Основне про дистрибутив CSI Linux

Для початку, хотілося б навести трохи базової інформації стосовно цього дистрибутиву. Офіційний веб-сайт: csilinux.com. На день написання цієї статті, як базову платформу CSI використовує Ubuntu 22.04 LTS. Інсталяція досить проста, на цю тему є багато відео, наприклад:

Хоча зараз процес трохи змінився: після завантаження образа диску, для запуску в VirtualBox просто потрібно додати файл віртуального диску у форматі vbox (меню Machine -> Add). Для входу в систему за замовчуванням використовуються користувач – csi, пароль – csi. Також є ціла книга присвячена роботі з CSI Linux, яку можна купити, наприклад, на Amazon.

Раніше CSI Linux мав три різних пакети на платформі CSI Linux Investigator, але зараз CSI Linux Gateway та CSI Linux Analyst об’єдналися в один образ. CSI Linux SIEM тепер доступний як окремий образ на офіційному сайті.

Для кращого розуміння опишемо згадані вище три складові частини.

Читайте також: Що таке патч безпеки і чому він такий важливий?

CSI Linux SIEM

Це одна віртуальна машина, що входить до складу дистрибутиву CSI Linux Investigator. Фактично, це Ubuntu-дистрибутив, який містить налаштований Zeek IDS та ELK Stack (Elasticsearch, Logstash і Kibana). Використовується як система виявлення вторгнень для захисту інших віртуальних машин (CSI Linux Analyst та CSI Linux Gateway), а також для обробки журналів та відображення даних на панелях управління CSI Linux Analyst.

CSI Linux Gateway

Це користувацький шлюз TOR, який працює в “пісочниці” за допомогою таких утиліт, як Apparmor, Jailbreak і Shorewall Firewall. При використанні CSI Linux Analyst + CSI Linux Gateway весь трафік буде пропускатися через вузол TOR.

CSI Linux Analyst

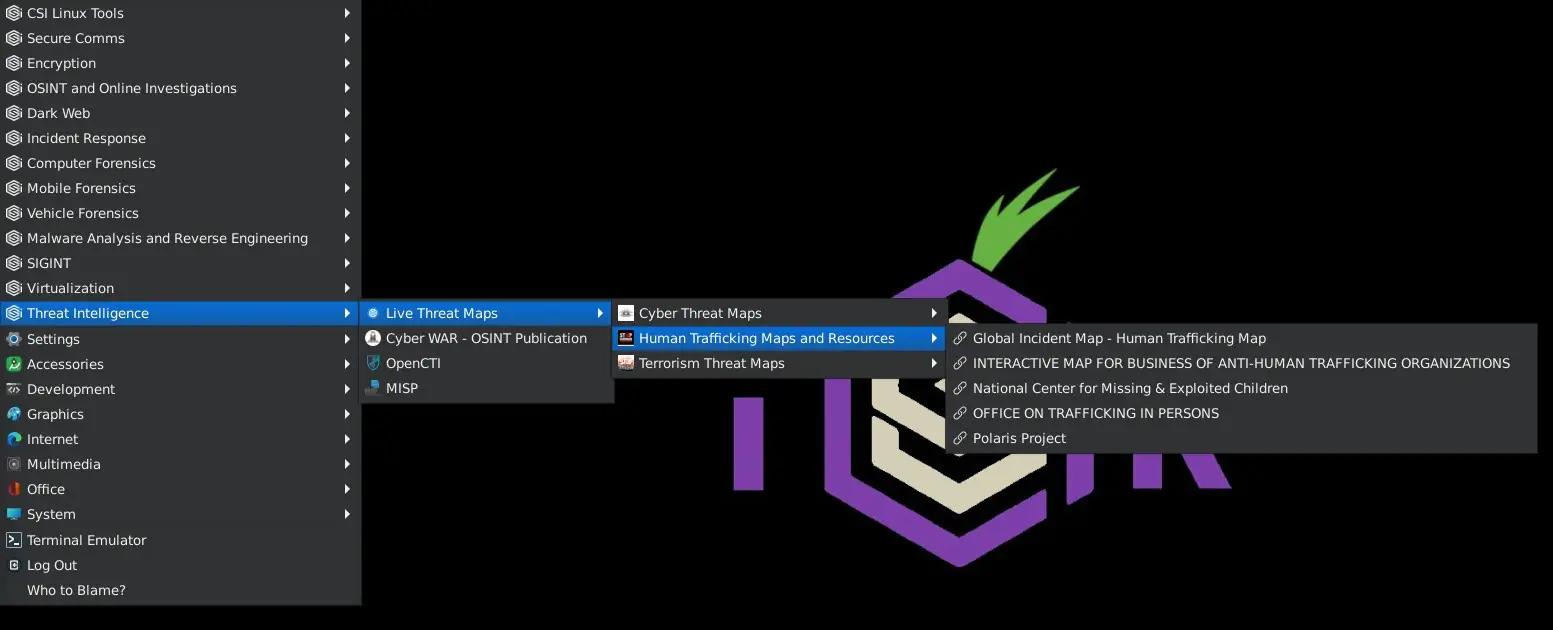

Це “ядро” даного дистрибутива. Він представляє собою віртуальну машину Ubuntu з великою кількістю передвстановленого програмного забезпечення, згрупованого за категоріями. Список категорій ми розглянемо пізніше.

Варто зазначити, що в Incident Response є розділ CSI SIEM, але він ще не активний і видає CSI SIEM Installer and Launch utility coming soon… Проте в будь-якому випадку можна через віртуалізацію інсталювати і запустити VirtulBox та запустити SIEM окремою віртуальною машиною на ньому.

Термінологія, список всього доступного програмного забезпечення в CSI Linux та інша документація доступна за посиланням.

Докладніше про ОС та програми

Давайте тепер ближче подивимось на вищезгадану операційну систему. Для початку роботи створюємо кейс (Іконка Start a Case на робочому столі або через Меню -> CSI Linux Tools -> Start a Case). Далі всі наступні операції можна виконувати в рамках створеного кейсу, де будуть зберігатися результати. Відразу при створенні пропонується почати роботу і є декілька опцій у CSI Case Management Menu.

Важливо знати, що більшість програмного забезпечення не встановлено наперед, і при виборі програми запускається автоматичний інсталяційний скрипт. Тепер давайте швидко розглянемо список програм (всіх передвстановлених та ні) в кожній категорії.

CSI Linux Tools

Набір програм для оновлення системи, управління CSI Tor VPN та Whonix Gateway для маршрутизації трафіку, робота з API ресурсів, що використовуються в CSI Linux, скачування відео та створення скріншотів з різних онлайн ресурсів та багато іншого.

Secure Comms

В цій категорії доступні “безпечні” онлайн-месенджери.

Encryption

Все для розшифрування хешів, підбору паролів, зберігання паролів та особистих даних.

OSINT/Online Investigations

Досить велика категорія, в якій кожен знайде потрібні інструменти для завдань OSINT. З найцікавіших: пошук по соціальних мережах, телефоні, електронній пошті.

Читайте також: Протокол RCS: що це таке і як ним користуватися

Dark Web

Якщо у дослідника проблеми з підключенням, то ця категорія йому підходить.

Incident Response

Все для розслідування інцидентів, сканери для шкідливого ПО, аналіз мережі.

Computer Forensics

Комп’ютерна криміналістика (відновлення втрачених даних та аналіз файлів).

Mobile Forensics

Мобільна криміналістика (інструменти для аналізу та роботи з мобільними).

Vehicle Forensics

Автомобільна криміналістика. Набір утиліт для роботи з CAN (Controller Area Network) протоколом. CAN — це мережева технологія, що широко використовується в автоматизації, вбудованих пристроях і автомобільній галузі.

Malware Analysis and Reverse Engineering

Для аналізу шкідливих скриптів і програм, реверс-інженерія.

SIGINT

Набір програм для аналізу, зламу та програмування радіоканалу (FM, Wi-Fi, тощо).

Virtualization

Набір менеджерів для роботи з віртуалізацією.

Threat Intelligence

Розвідка про загрози, мапи кіберзлочинів по всьому світу та інше.

Нижче кілька скріншотів роботи в CSI Linux. Спроби пошуку по юзернейму.

Читайте також: Всі секрети суперкомп’ютера Frontier

Висновок

Після базового ознайомлення з системою та проведення декількох тестів пошуку за телефоном, поштою та юзернеймом, можу сказати, що CSI Linux частково працює з коробки, але в більшості випадків потрібно налаштовувати саме програмне забезпечення, яким ви намагаєтеся щось досліджувати. Є проблема з блокуванням бота через який виконується криміналізація, оскільки IP-адреси, через які працює tor VPN, мають погану репутацію або можливо сайти ідентифікують його як роботу бота і тому швидко блокують конекти. В системі відчутне спрямування на популярні світові ресурси та соцмережі, але інколи хочеться мати доступ до більш закритих ресурсів, більш популярних в конкретних країнах світу. Однозначно, набір програм досить цікавий, хоча не все працює одразу, як вже зазначено. Для прикладу, коли я шукав дані за своєю електронною поштою, через buster знайшло статтю 15-річної давнини на “Економічній правді” зі згадкою моєї адреси та Skype-акаунта. Проте, через звичайний пошук Google можна знайти все те ж саме та навіть більше. Далі, ще по нікнейму пошук видав просто купу непотрібної та недостовірної інформації, яка, в теорії, може бути корисною, якщо відфільтрувати її вручну.

Далі, я хотів би додати трохи порівняння з конкуруючою операційною системою. У кіберспільноті користується популярністю дистрибутив Linux під назвою Kali Linux, і він є досить популярним серед спеціалістів в галузі кібербезпеки. Можна сказати, що софт, який пропонується за замовчуванням в кожному з них, відрізняється. Важливо розуміти, що весь софт, представлений в CSI, може бути встановлений на Kali Linux та навпаки, оскільки обидва базуються на Ubuntu/Debian. Kali Linux більше призначений для таких завдань як, тестування на проникнення, дослідження безпеки, комп’ютерна експертиза та реверс-інженерія. Під час встановлення Kali Linux відразу відчувається, що це ПЗ призначене більше для тестування сайтів (та соцмереж) або серверів на вразливості та злам, оскільки тут багато різних ботів, атакерів, софту для аналізу мереж і т.д.

Отже, на мій погляд, порівнювати ці дві системи немає сенсу, оскільки вони на одній базі, але створені та налаштовані для різних завдань. У CSI Linux є право на існування, але його треба доробляти під свої потреби. “Пробив” через програми є, але не має якогось вау-ефекту та достатньо недоліків, які зазвичай можна виправити. До речі, у них є своя академія, де можна пройти курс по тій чи іншій частині проекту.

Олександр Надтока

[email protected]

Senior DevOps інженер

Також цікаво:

- ТОП-8 воєнних технологій майбутнього, на які слід звернути увагу вже сьогодні

- Що таке просторове аудіо, як воно працює і як ним користуватися

- Що таке HDR в моніторах і як правильно його налаштувати