Linux відома тим, що вона набагато безпечніша, ніж ПК з Windows. Однак це може скоро змінитись, оскільки популярність платформи зростає. Згідно з новим звітом дослідників кібербезпеки з Qualys, в Linux існує «надзвичайно серйозна» вразливість. Цю помилку дуже легко використати, і вона торкається всіх основних дистрибутивів операційної системи з відкритим вихідним кодом.

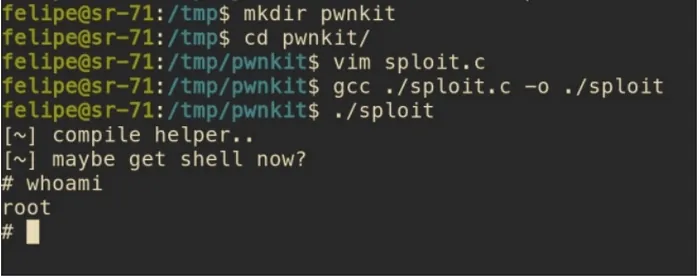

За словами дослідників, ця вразливість «ховалася у всіх на виду» понад 12 років і є пошкодженням пам’яті в pkexec polkit. За словами дослідників, це програма SUID-root, встановлена за умовчанням. Зловмисники можуть використати помилку, щоб отримати повні привілеї суперкористувача на цільовій машині, а потім робити все, що їм заманеться. Вони можуть використовувати експлойт для встановлення шкідливих програм або навіть програм-вимагачів.

За словами Бхарата Джоги, директора відділу дослідження вразливостей та загроз Qualys, ця вразливість існує вже майже десять років. Йоги пояснює polkit як компонент, який управляє загальносистемними привілеями в Unix-подібних операційних системах і як такий забезпечує організований спосіб взаємодії непривілейованих процесів з привілейованими. Можна також використовувати polkit для виконання команд із підвищеними привілеями. При використанні команди pkexec, за якою слідує будь-яка команда, потрібні права root.

Дослідники чітко заявляють, що це недолік, що легко експлуатується. Вони протестували його на Ubuntu, Debian, Fedora та CentOS. Інші Linux-дистрибутиви, такі як Linux Mint, ElementaryOS і т. д., «ймовірно вразливі і, ймовірно, придатні для експлуатації». Qualys заявляє, що користувачі повинні негайно виправити свої системи. Їм необхідно виконати пошук у базі знань про вразливість на наявність CVE-2021-4034, щоб визначити всі QID та вразливі об’єкти. Варто зазначити, що патчі вже вийшли для обох. Отже, якщо ви активний та експериментуючий користувач Linux, вам слід негайно виправити систему.

Стівен Вон із ZDNet стверджує, що користувачам, системи яких не можна негайно виправити, необхідно видалити біт SUID з pkexec. Це тимчасовий спосіб захистити систему від можливої експлуатації. За словами розробника, ця команда із правами root може зупинити можливі атаки. Ви можете скопіювати код, натиснути CTRL + SHIFT + T, щоб відкрити термінал і вставити вказану вище команду:

# chmod 0755 /usr/bin/pkexec

Варто відзначити, що близько року тому компанія Qualys виявила вразливість підвищення привілеїв в одній з основних утиліт, що присутні в Unix-подібних ОС, включаючи Linux. У разі експлуатації ця вразливість в утиліті Sudo може дозволити непривілейованому користувачеві отримати привілеї root. Тому ми припускаємо, що інші проблеми з уразливістю все ще залишаються поза увагою.

Читайте також:

- Операційна система Linux святкує 30-річчя

- Шкідлива програма для Linux захоплює суперкомп’ютери по всьому світу