Siły Zbrojne Ukrainy apelują, aby nie publikować zdjęć i filmów o lokalizacji wojsk, a także nie pisać, gdzie słychać było wybuchy spadających rakiet. Jednak niektórzy nadal rozpowszechniają te informacje w mediach społecznościowych, argumentując, że rosyjski wywiad wojskowy nie ogląda Telegrama, TikToka, Facebooka i Twittera.

Czym jest Open Source INTelligence

Oleksandr Kuts postanowił znaleźć odpowiedź na to pytanie i zadał ją swojemu przyjacielowi, który zajmuje się technologiami komunikacyjnymi. Odpowiedź była jednoznaczna: „Wywiad wojskowy śledzi za sieciami społecznościowymi”. Techniki te są opisane w OSINT (Open Source INTelligence) i powszechnie stosowane.

Aby zrozumieć globalne skutki, wystarczy przeczytać 15 minut o stosowanych tam technologiach. Wszystkie informacje o zmianach, punktach, ruchach można znaleźć w kilka minut, jeśli są publicznie dostępne.

Przykłady oprogramowania i jak to działa

Oto są przykład narzędzi do podobnych zadań. Pisał już o tym TIME, ale sprawa była rozpatrywana również pod kątem weryfikacji i fałszowania informacji (wiele z poniższych platform są często wykorzystywane do takiej analizy).

Przeczytaj także:

- Switchblade: amerykańskie drony kamikaze dla obrony Ukrainy

- Bezzałogowy statek powietrzny Bayraktar TB2: Co to za bestia? Nasza „recenzja”

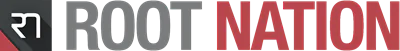

Dane dotyczące Ukrainy są dostępne w systemie Echosec. Na przykład, status jest stale aktualizowany. Tutaj znajdziesz informacje o jedzeniu i amunicji w różnych miastach, jeśli o tym pisano wcześniej w serwisie informacyjnym lub na portalach społecznościowych.

Echosec od czasu do czasu pisze o tym, na swoim koncie na Twitterze.

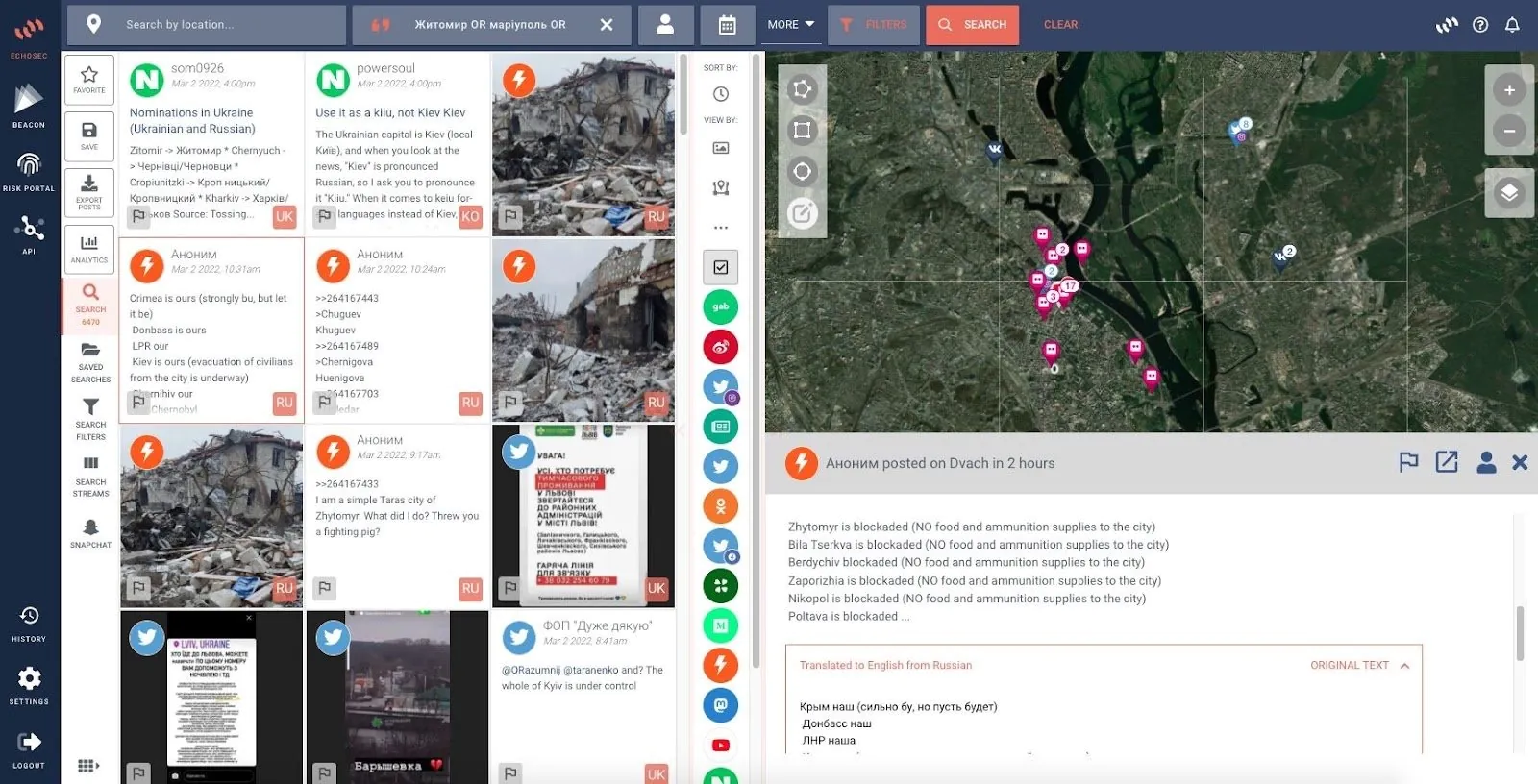

Poniższy zrzut ekranu ilustruje, że w zaledwie 2 kliknięcia można znaleźć informacje o aktualnej sytuacji w Charkowie na podstawie Twittera, VK i YouTube w określonym miejscu, wraz z lokalizacją poszczególnych jednostek infrastruktury, z których pochodzą dane informacje.

Korzystając z narzędzia Maltego możesz analizować i rysować mapę interakcji z forów, sieci społecznościowych, znajomych, numerów telefonów, miejsc zamieszkania.

Przykład: W 2017 roku napisałeś na Twitterze, że wyprowadziłeś się na ulicę Górny Wał, a w 2022 – powiedziałeś, że widać spadającą rakietę. Od razu po tym już jesteś w bazie. System łączy te dwa fakty i okazuje się, że rakieta wylądowała na ulicy Górny Wał-tak to dokładnie działa.

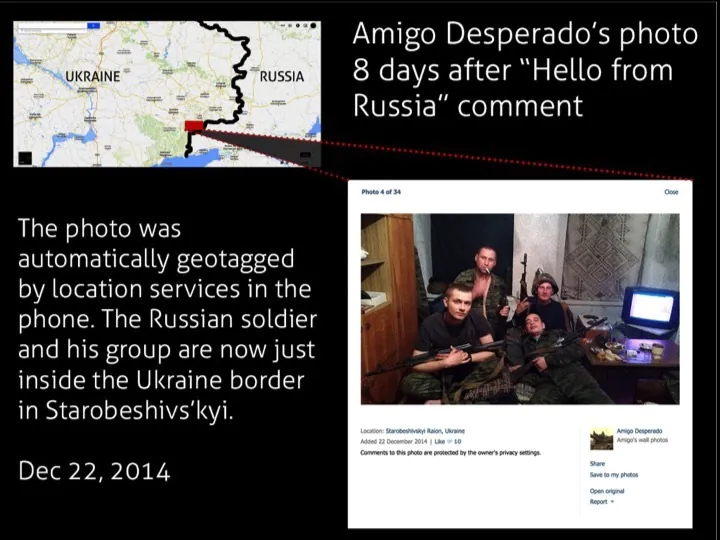

Nie konieczne jest, aby twoja historia była widoczna dla osoby trzeciej i wrzucana do bota Telegrama. Będzie to zautomatyzowany bot, który w ciągu sekundy zbierze informacje z setek kont z określonej lokalizacji i przekaże je do systemu OSINT w celu ostatecznej analizy. Teksty są analizowane według słów kluczowych i trafiają do tak zwanych “Wybranych elementów”. Na ekranach widać przykład z 2014 roku ze śledztwa w sprawie malezyjskiego samolotu MH17.

Więc co robić?

Lepiej w ogóle nie pisać nic konkretnego o walkach, nie zamieszczać odpowiednich zdjęć/filmów (już zauważono, że wielu dziennikarzy publikuje dane z jednodniowym opóźnieniem). Powinieneś udostępniać te informacje tylko na wspólnych czatach, jeśli czat jest zamknięty i nie ma podejrzanych osób ani botów. Utrzymuj “higienę informacyjną”, ponieważ „plotki to skarb dla szpiega”.

P.S. Jeśli naprawdę chcesz zagłębić się w ten temat, możesz przeczytać materiały NATO, które zostały stworzne na podstawie “otwartych źródeł”.

Czytaj też: